Visiter les sites bloqués et naviguer anonymement

Mis à jour9 December, 2021

Table des matières

...Chargement de la table des matières...Différents outils évitent les blocages ou les filtres Internet de différentes façons, de sorte qu’ils peuvent avoir plus ou moins de succès dans différentes situations. Essayez quelques-uns des outils suivants, un à la fois, à différents moments, pour voir ce qui fonctionne dans votre région.

Testez-le d’abord

- Testez l’outil que vous utilisez pour contourner les blocages tant que vous avez un bon accès à Internet.

- Tout d’abord, recherchez l’adresse IP actuelle de votre appareil sur un site comme IPLocation ou WhatIsMyIP.

- L’adresse ressemblera au format

192.168.10.1ou2001:db8:0:1234:0:567:8:1. - Ensuite, sur le même appareil, activez l’application que vous souhaitez utiliser pour contourner les blocages Internet.

- Retournez à la page de recherche d’adresse IP que vous avez utilisée et actualisez-la.

- Confirmez qu’elle vous indique maintenant une adresse différente.

- Si elle vous indique la même adresse qu’avant, l’application que vous utilisez n’a pas caché votre adresse, et vous pourriez toujours être identifié si vous l’utilisez.

Découvrez pourquoi nous recommandons ceci

Il est important de vérifier que l’application que vous utilisez fonctionne réellement et vous protège, de sorte à être prêt en cas de coupure ou d’une autre crise. Il sera plus difficile de vous assurer que vous utilisez correctement un outil en cas d’urgence, et vous ne serez pas en mesure de télécharger des outils supplémentaires lorsque votre connexion Internet est bloquée.

Essayez un VPN

- See our page of tools under "Internet connection" for some recommended VPNs and their strengths. These include options for running your own VPNs.

- Si votre pays bloque votre VPN, vous devrez peut-être en trouver un nouveau. Identifiez quelques services VPN qui correspondent à vos besoins, qui sont sûrs à utiliser dans votre région.

Découvrez pourquoi nous recommandons ceci

Un VPN peut donner l’impression que votre connexion provient d’une région ou d’un pays différent. Il peut également protéger vos communications contre l’espionnage sur votre wifi local ou sur les serveurs de votre fournisseur d’accès Internet. Votre connexion Internet est comme un tunnel et il faut voir le VPN comme une armure autour de ce tunnel.

Certains services VPN reposent sur des fonctionnalités intégrées aux systèmes d’exploitation Windows, Mac, Linux, Android et iOS. D’autres exigent que vous installiez et configuriez des logiciels supplémentaires (comme OpenVPN ou WireGuard). Certains fournisseurs de VPN offrent un installateur personnalisé qui gère tout pour vous.

Il est bon d’identifier quelques VPN différents que vous pourriez utiliser, en cas de blocage, car les VPN de base n’ont souvent pas la capacité de résister au blocage.

Essayez Tor

- Voir notre guide sur le navigateur Tor .

Découvrez pourquoi nous recommandons ceci

Tor fonctionne de la même manière qu’un VPN, mais au lieu de simplement envoyer votre trafic Internet à un fournisseur de services, il choisit au moins trois serveurs pour envoyer votre trafic à travers, cachant qui a demandé à voir quelles pages. Cela protège votre vie privée mieux qu’un VPN. Il y a des milliers de serveurs Tor, et ils sont gérés par des bénévoles dans le monde entier. Tor Browser est un logiciel libre et open source.

L’utilisation de Tor peut être bloquée ou illégale dans certains pays. Si Tor est bloqué ou dangereux à utiliser dans votre pays, vous pouvez utiliser un Tor "Bridge"](https://bridges.torproject.org/).

Essayez un service proxy

- Try Lantern for Android, iOS, Linux, Mac, or Windows.

- Try Psiphon for Android, iOS, Mac, or Windows.

- Si les pages de téléchargement de Psiphon sont bloquées, vous pouvez envoyer un courriel à get@psiphon3.com, qui vous enverra un autre lien qui pourrait fonctionner.

- À savoir : le lien de téléchargement direct de Psiphon pour Android vous oblige à autoriser votre appareil à installer des applications inconnues. Activer cette autorisation peut rendre votre appareil vulnérable aux logiciels malveillants.

- Ne jamais utiliser de proxy basé sur le Web.

Découvrez pourquoi nous recommandons ceci

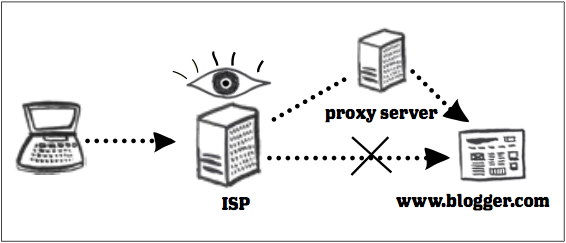

Si un filtre Internet dans votre région bloque l’accès à un certain site, ou si ce site ne permet pas l’accès à partir de la région où vous êtes situé, un service mandataire peut donner l’impression que votre demande de site provient ou va ailleurs, ce qui vous permet de contourner le blocage.

Psiphon3 est un outil sécurisé, open source, public et antiblocage qui fournit un accès non censuré au contenu en ligne en utilisant des VPN et des proxys SSH. Psiphon obtient son financement d’annonceurs qui paient pour atteindre les utilisateurs avec leurs annonces.

Lantern est un outil sécurisé, open source, antiblocage public qui utilise des proxys HTTPS pour fournir un accès non censuré au contenu en ligne.

Nous vous recommandons d’utiliser ces outils au lieu d’un proxy auquel vous accédez via votre navigateur Web (Firefox, Chrome, Edge, etc.) Les proxys Web fonctionnent comme un navigateur dans un navigateur : il peut vous sembler qu’il y a une autre copie de, disons, Firefox dans une page Web. Les proxys basés sur le Web peuvent être pratiques si vous ne pouvez pas installer un logiciel sur un ordinateur que vous ne contrôlez pas, ou lorsque cela peut vous mettre en danger. Cependant, les experts font confiance aux outils autonomes comme Psiphon et Lantern pour être plus sûrs et plus fiables que les proxys Web.

Anonymity while browsing the Web

The best anonymity for browsing the Web comes with Tor Browser. See our Tor Browser guide

Découvrez pourquoi nous recommandons ceci

Internet servers providers (ISPs) can look at and record which websites you visit, but also websites you visit gather information about your location. In some countries ISPs have to store this information by law. Browsing anonymously protects you from ISPs knowing what sites you visit and also hide your true location so these sites can't track you.

VPN and proxy services give you a degree of anonymity while you browse the Web.

Le VPN crypte tout votre trafic afin que votre fournisseur d’accès Internet local ne puisse pas savoir ce que vous faites sur Internet. Mais certains fournisseurs de VPN enregistrent tout le trafic et peuvent donner cette information à un tiers. Si vous voulez éviter cela, choisissez bien quel VPN vous utilisez ou vous pouvez créer votre propre VPN. Consultez la [section outils] (../tools/) pour voir nos suggestions de VPN.

Les serveurs proxy ne cryptent pas nécessairement vos connexions. Bien qu’ils puissent s’avérer un moyen efficace de consulter des sites bloqués, les proxys ne peuvent pas vous rendre anonyme ou vous protéger contre les FAI locaux.

Mais, le navigateur Tor est crypté et saute la connexion au moins 3 fois d’un serveur proxy à un serveur proxy, ce qui rend très difficile pour quiconque (y compris ces serveurs proxy) de savoir à la fois où vous êtes situé et à quels serveurs vous accédez, ce qui en fait le meilleur choix.

Avancé : Partenariat avec OONI

- Si votre région est confrontée à des blocages Internet, l’ Open Observatory of Network Interference (OONI - Observatoire ouvert des interférences de réseau ), qui recueille des données sur ces situations dans le monde, serait ravi de vous entendre.

Posez ces questions sur d’autres outils pour contourner les blocages Internet

Nous proposons un certain nombre d’outils ici que vous pouvez utiliser pour rester connecté à Internet malgré les blocages.

Vous pouvez rencontrer d’autres outils, recommandés par des amis ou des collègues, et vous demander s’ils sont sûrs et efficaces à utiliser. Nous vous recommandons d’examiner les critères que nous utilisons pour choisir les outils de Security in a Box et d’utiliser les critères suivants pour évaluer la sécurité des outils.

Lorsque vous sélectionnez des proxys, tenez compte de ce qui suit :

Is it a web-based proxy, or standalone software that must be installed?

Les proxys basés sur le Web peuvent être pratiques, parfois — par exemple lorsque vous n’êtes pas en mesure d’installer un logiciel ou lorsque vous pouvez être en danger en le faisant — mais les applications réputées qui fonctionnent à l’extérieur de votre navigateur sont à la fois plus sûres et plus fiables que les proxys. Si vous devez utiliser un proxy via votre navigateur, n’entrez pas de mots de passe ou n’échangez pas d’informations sensibles. Ne jamais utiliser un proxy basé sur le Web avec une adresse qui commence HTTP au lieu de HTTPS, car vos communications seront exposées à la vue.

Is it public or private?

Les proxys publics peuvent être utilisés gratuitement par n’importe qui. Cependant, si vous ne savez pas qui fournit le proxy ou pourquoi, il est possible qu’il soit fourni dans un but malveillant. Les proxys publics ont également tendance à être surpeuplés plus rapidement. Cela les ralentit et augmente la probabilité qu’ils soient bloqués. Les proxys privés limitent l’accès d’une façon ou d’une autre, souvent en imposant des frais mensuels ou annuels.

Si vous êtes en mesure d’obtenir un compte sur un proxy privé fiable et sécurisé, il continuera probablement à fonctionner plus longtemps qu’un proxy public.

Comment fonctionne Internet et comment certains pays le bloquent

The internet is an international public resource, made up of computers, phones, servers, routers, and other devices connected to each other. It was designed to continue providing service even if part of the network was destroyed. "No one person, company, organization or government runs the internet." --Wikipedia, 2022

Toutefois, les organismes nationaux et internationaux exercent un certain contrôle sur l’infrastructure d’Internet dans leur juridiction. De nombreux pays empêchent les internautes à l’intérieur de leurs frontières d’accéder à certains sites Web ou services en ligne. Les entreprises, les écoles, les bibliothèques et les autres établissements peuvent avoir recours à des filtres similaires pour « protéger » leurs employés, leurs étudiants et leurs clients contre des contenus qu’ils jugent nuisibles ou distrayants.

Internet filtering technology usually looks at the addresses that every

phone, computer, router, and website uses to deliver you internet content,

in order to block you from seeing certain sites or using certain

services. Some filters block sites based on their IP addresses (strings of

numbers that may be shaped like 192.168.1.1 or

fc00::c549:f506:fc82:c77e). Others blacklist particular domain names

(the addresses you may be more familiar with, like google.com or this

website, securityinabox.org). Some filters block all addresses except an

official whitelist of allowed sites defined by those controlling the

internet. Other filters search through unencrypted internet traffic and

cause the internet's infrastructure to ignore requests that include specific

keywords (for example, searches that include "human rights violations" or

names of opposition leaders).

Vous pouvez souvent contourner ces filtres en installant un logiciel qui utilise des serveurs intermédiaires, situés dans d’autres pays, pour passer du contenu entre le contenu ou le service bloqué que vous essayez d’atteindre et votre appareil. Les serveurs intermédiaires sont souvent appelés proxies, et ils se présentent sous différentes formes.

Comprendre comment Internet peut être bloqué

Research carried out by organisations like the Open Observatory of Network Interference (OONI) and Reporters Without Borders (RSF) indicates that many countries filter a wide variety of social, political and "national security" content, but rarely publish lists of what they block. Governments that wish to control their citizens' access to the internet also block proxies they are aware of, as well as websites that offer tools and instructions to help people get around filters.

L’article 19 de la Déclaration universelle des droits de l’Homme garantit le libre accès à l’information. Malgré cela, le nombre de pays qui censurent Internet continue d’augmenter. Cependant, à mesure que cette pratique se répand dans le monde, l’accès à des outils antiblocage qui ont été créés, déployés et rendus publics par des activistes, des programmeurs et des bénévoles, grâce à des financements des États-Unis, du Canada et de l’Union européenne, d’ONG et d’autres organismes inquiets pour la liberté d’expression, se répand aussi.

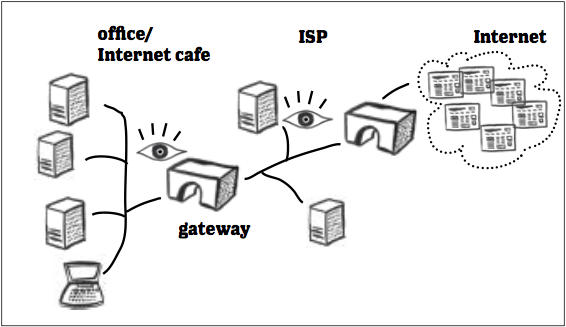

Votre connexion Internet

Lorsque vous demandez à votre ordinateur d’accéder à un site Web ou à votre téléphone, d’utiliser une application, votre demande de connexion et le contenu que vous voyez passe par plusieurs autres ordinateurs. Votre téléphone ou votre ordinateur utilise d’abord sa connexion filaire, sans fil ou de données mobiles pour joindre le fournisseur d’accès Internet (FAI). Si vous êtes à la maison et que vous utilisez votre propre wifi, le FAI peut être la société que vous payez pour le service Internet. Si vous utilisez des données mobiles, le FAI auquel vous vous connectez est probablement votre fournisseur de services mobiles. Si vous travaillez dans un bureau, une école, un cybercafé ou un autre espace public, il peut être difficile de déterminer quel est le FAI.

Your ISP relies on the network infrastructure in your country to connect its users with the rest of the world. The ISP assigns an external IP address to the network you are on, whether it is your mobile phone's network, your wifi network, or the network of the internet cafe, school, or hotspot you are using. Your ISP will use this address to send content to your device. On the other end of your connection, the website or internet service you are accessing will have received its own IP addresses from an ISP in its own country.

Online services can use this address to send you the webpages you are trying to view and other data you request. (Your device has its own IP address, as well, which is how your router sends everybody on your network their own traffic. It is only used on your local network.)

Toute personne qui connaît votre adresse IP peut savoir dans quelle ville ou région vous vous trouvez. Certaines institutions peuvent déterminer plus précisément votre localisation :

- Your mobile provider knows the precise physical location of your phone while your device is on, by triangulating your location between its cell towers.

- Votre FAI saura probablement dans quel bâtiment vous vous trouvez.

- An internet cafe, library, or business where you are accessing the internet will know which of their computers you were using at any given time. Or, if you are using your own device, they will know which local IP address was assigned to your device on their local network, thus associating all your activities to your device.

- Les organismes gouvernementaux connaissent peut-être tout ce qui précède. Et, même s’ils ne le savent pas, ils peuvent souvent utiliser leur influence pour le découvrir.

Internet communication is somewhat more complex than the description above, but even this simplified model can help you decide which anti-blocking tools to use.

Comment les sites Web sont-ils bloqués

When you view a web page, your device uses the Domain Name Service (DNS) to look up the IP address (something like 172.105.249.143) associated with the website's domain name (something like securityinabox.org). It would then ask your ISP to send a request to the ISP in charge of 172.105.249.143. If that request is successful, your device asks the webserver at 172.105.249.143 for the contents of securityinabox.org.

Si vous êtes dans un pays qui censure securityinabox.org, votre demande ne sera pas acceptée à un moment donné au cours de ce processus. Cela peut se produire à l’un des nombreux points du processus : lorsque votre appareil tente de rechercher l’adresse IP, lorsqu’il demande le contenu, ou lorsque le contenu est envoyé à votre appareil. Dans certains pays, les FAI sont tenus de consulter une liste noire nationale de sites qu’ils ne doivent pas vous montrer. D’autres pays comparent toutes les demandes provenant de l’intérieur du pays à une liste noire centralisée et utilisent leur propre infrastructure pour les filtrer. Les listes noires peuvent contenir des noms de domaine, des adresses IP, des mots clés ou tout ce qui précède. Les filtres de mots clés analysent les demandes non chiffrées pour voir les sites, et les résultats d’un site Web ou d’un service vous reviennent.

Vous pourriez ne pas toujours savoir quand vous avez demandé une page Web bloquée. Certains outils de filtrage affichent un message expliquant pourquoi une page particulière a été censurée. D’autres affichent des messages d’erreur trompeurs. Ils peuvent dire que la page est introuvable, par exemple, ou que l’adresse a été mal orthographiée.

Chaque technique de blocage a ses forces et ses faiblesses. Lorsque vous tentez de contourner les blocages Internet, il est plus facile de supposer le pire que de chercher à savoir quelles techniques sont utilisées dans votre pays. Vous pouvez aussi supposer :

- Que ce blocage est mis en œuvre à l’échelle nationale, au niveau du FAI et sur votre réseau local ;

- Que les requêtes DNS et le contenu sont bloqués ;

- Que des listes noires sont tenues à la fois pour les noms de domaine et les adresses IP ;

- Que votre trafic Internet non chiffré est surveillé pour la recherche de mots clés ; et

- Qu’une raison trompeuse vous sera donnée lorsqu’un site bloqué ne se charge pas.

Les outils antiblocage les plus sûrs et les plus efficaces devraient fonctionner quel que soit le type de blocage auquel vous faites face.

Comment les outils contournent-ils les blocages

Tools like Tor and VPNs apply encryption to your traffic, thus protecting the secrecy of the requested data, including the IP address of the requested service. They hide the address until your request arrives at a proxy server in another country. The proxy then decrypts that address, sends your request to see the content, accepts the response from the page or service, encrypts it again, and sends it back to your device. We sometimes use "tunnels" as a metaphor for this: your traffic is still passing through infrastructure controlled by the ISP, government, or other institution that wants to block your access, but their filters are unable to read the content of your request or determine exactly where you're trying to go when you leave the tunnel. All they know is that you are interacting with a proxy and that encryption is being used to prevent them from seeing the information you're requesting.

Résistance au blocage

Bien sûr, l’agence gouvernementale responsable des filtres Internet — ou l’entreprise qui fournit à votre gouvernement un logiciel de censure — pourrait finir par identifier cet ordinateur inconnu comme étant un proxy et ajouter son adresse IP à la liste noire. C’est pourquoi les VPN et autres outils cessent parfois de fonctionner.

Cependant, il faut généralement du temps à ceux qui bloquent Internet pour découvrir les proxys. Les outils permettant d’éviter les blocages d’Internet utilisent une ou plusieurs des techniques suivantes :

- Les proxys cachés peuvent être distribués aux utilisateurs de manière à empêcher les censeurs de les trouver toutes en même temps.

- Vous pouvez créer des proxys privés à l’aide de Outline ou d' Algo, en limitant le nombre de personnes qui les connaissent et qui peuvent y accéder, et en rendant plus difficile pour les autorités de les trouver et de les bloquer.

- Les proxys jetables peuvent être remplacés plus rapidement qu’ils ne peuvent être bloqués.

- Le brouillage empêche les censeurs d’identifier les proxys inconnus en utilisant les données d’identification (métadonnées) sur le contenu qu’ils envoient et reçoivent.

- Le domain fronting (utilisation de domaine-écran) fait en sorte que le blocage d’une adresse bloque également l’accès à d’autres services utiles et populaires (comme Google).