Visite websites bloqueados e navegue anonimamente

Atualizado9 December, 2021

Índice

...Carregando Tabela de Conteúdos...Diferentes ferramentas evitam bloqueios de internet, de diferentes formas, então elas podem ser eficientes a depender das situações. Experimente algumas dessas, uma de cada vez, em situações diferentes, para avaliar quais funcionam melhor no seu país.

Teste primeiro

- Teste qualquer uma dessas ferramentas para contornar bloqueios enquanto tiver acesso à Internet de boa qualidade.

- Antes de tudo, verifique o IP do seu dispositivo, em algum site como o IPLocation ou o WhatIsMyIP.

- O endereço será algo parecido com o seguinte formato

192.168.10.1or2001:db8:0:1234:0:567:8:1. - Depois, no mesmo dispositivo, ligue o app que você deseja utilizar para contornar os bloqueios.

- Volte à página que você está usando para ver o endereço de IP e atualize-a.

- Confirme se agora você tem um endereço de IP diferente.

- Se estiver mostrando que o seu endereço é o mesmo de antes, o app que você está usando não está funcionando e você ainda pode ser identificado enquanto está utilizando.

Saiba por que recomendamos isso

É importante testar se o app que está utilizando realmente funciona e te protege, para que você esteja pronto para visitar algum site bloqueado sempre que precisar. É mais difícil se certificar que você está utilizando a ferramenta certa em momentos de emergência, e os sites nos quais você pode baixar essas ferramentas também estarão bloqueados.

Experimente uma VPN

- See our page of tools under "Internet connection" for some recommended VPNs and their strengths. These include options for running your own VPNs.

- Se o seu país bloqueia sua VPN, você precisará encontrar uma nova. Identifique um serviço de VPN que faça o que você precisa e que seja seguro para uso na sua região.

Saiba por que recomendamos isso

Uma VPN pode fazer parecer que sua conexão está vindo de uma região ou país diferente. Pode também proteger as suas comunicações de espionagem na sua rede wifi local ou nos servidores do seu fornecedor de Internet. Se a sua conexão à Internet é como um túnel, pense na VPN como uma camada de armadura à volta desse túnel.

Alguns serviços VPN baseiam-se em funcionalidades integradas nos sistemas operacionais Windows, Mac, Linux, Android e iOS. Outros exigem a instalação e configuração de software adicional (como o OpenVPN ou o WireGuard). Alguns fornecedores de VPN oferecem um instalador personalizado que faz tudo por si só.

É bom conhecer algumas VPN diferentes da que você utiliza, no caso de uma delas ser bloqueada, uma vez que as VPN básicas não têm capacidade de resistir ao bloqueio.

Experimenta o Tor

- Veja nosso guia sobre o navegador Tor.

Saiba por que recomendamos isso

O Tor funciona de forma semelhante a uma VPN, mas em vez de enviar o seu tráfego de Internet apenas para um fornecedor de serviços, escolhe pelo menos três servidores para enviar seu tráfego, ocultando quem pediu para ver as páginas. Isto protege sua privacidade melhor do que uma VPN. Existem milhares de servidores Tor, que são geridos por voluntários em todo o mundo. O navegador Tor é um software gratuito e de código aberto.

O Tor pode ser bloqueado ou ilegal para uso em alguns países. Se o Tor for bloqueado ou proibido no seu país, você pode usar uma Tor "Bridge".

Experimente um serviço de proxy

- Try Lantern for Android, iOS, Linux, Mac, or Windows.

- Try Psiphon for Android, iOS, Mac, or Windows.

- Se a página de download do Psiphon estiver bloqueada, você pode mandar um e-mail para get@psiphon3.com e eles vão te mandar um link alternativo que deve funcionar.

- Esteja ciente de que o link de download direto do Psiphon para Android exige que você permita que seu dispositivo instale aplicativos desconhecidos. Ativar essa permissão pode tornar seu dispositivo vulnerável a malware.

- Nunca utilize um proxy baseado na web.

Saiba por que recomendamos isso

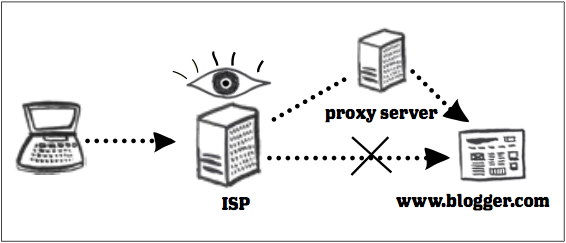

Se um filtro da Internet na sua área estiver bloqueando o acesso a um determinado site, ou se esse site não permitir acesso da região em que você se encontra, um serviço de proxy pode fazer parecer que seu pedido de acesso a um site está vindo ou indo para outro lugar, permitindo contornar o bloqueio.

O Psiphon3 é uma ferramenta segura anti-bloqueio, de código aberto, pública, que fornece acesso não censurado a conteúdos online através da utilização de proxies VPN e SSH. O Psiphon obtém seu financiamento de anunciantes que pagam para atingir os utilizadores com seus anúncios.

O Lantern é uma ferramenta anti-bloqueio pública, segura e de código aberto, que utiliza proxies HTTPS para fornecer acesso não censurado a conteúdos online.

Recomendamos o uso dessas ferramentas em vez de um proxy acessado por meio do seu navegador da web (Firefox, Chrome, Edge, etc.). Proxies baseados na web funcionam como um navegador dentro de um navegador: pode parecer que há outra cópia, digamos, do Firefox dentro de uma página da web. Proxies baseados na web podem ser convenientes se você não puder instalar software em um computador que não controla, ou se fazê-lo representar um risco. No entanto, ferramentas autônomas como Psiphon e Lantern são consideradas por especialistas como mais seguras e confiáveis do que proxies da web.

Anonymity while browsing the Web

The best anonymity for browsing the Web comes with Tor Browser. See our Tor Browser guide

Saiba por que recomendamos isso

Internet servers providers (ISPs) can look at and record which websites you visit, but also websites you visit gather information about your location. In some countries ISPs have to store this information by law. Browsing anonymously protects you from ISPs knowing what sites you visit and also hide your true location so these sites can't track you.

VPN and proxy services give you a degree of anonymity while you browse the Web.

A VPN criptografa todo seu tráfego, para que seu fornecedor de internet não possa saber por onde você anda navegando. No entanto, alguns fornecedores de VPN registam todo o tráfego e podem fornecer essas informações a terceiros. Se quiser evitar isto, escolha bem a VPN que vai utilizar ou pode também criar a sua própria. Consulte a seção ferramentas para ver nossas sugestões de VPN.

Os servidores proxy não necessariamente criptografam suas conexões. Embora sejam uma forma eficaz de visitar sites bloqueados, podem não te tornar anônimo ou te proteger do ISP local.

Mas o navegador Tor é criptografado e faz a conexão por pelo menos 3 vezes de um servidor proxy para outro, tornando muito difícil para qualquer pessoa (incluindo esses servidores proxy) saber onde se encontra e quais servidores está acessando, o que o torna a melhor escolha.

Avançado: Parceria com a OONI

- Se o acesso à Internet estiver bloqueado na sua região, o Open Observatory of Network Interference (OONI), que recolhe dados sobre estas situações em todo o mundo, gostaria de te ouvir.

Faça estas perguntas sobre outras ferramentas para visitar sites bloqueados

Fornecemos aqui uma série de ferramentas que você pode utilizar para se manter conectado à Internet apesar dos bloqueios.

Pode ser que você encontre outras ferramentas, recomendadas por amigos ou colegas, e se perguntar se a sua utilização é segura e eficaz. Recomendamos que consulte os critérios que utilizamos para escolher as ferramentas para o Security in a Box e que utilize os seguintes critérios para avaliar a segurança das ferramentas.

Ao optar por proxies, considere o seguinte:

Is it a web-based proxy, or standalone software that must be installed?

Os proxies baseados na web as vezes podem ser convenientes — por exemplo, quando não é possível instalar um software ou quando isso pode colocá-lo em risco — mas as aplicações que funcionam fora do seu browser são mais seguras e mais confiáveis do que os proxies. Se tiver que utilizar um proxy através do seu browser, não forneça senhas nem troque informações sensíveis. Nunca utilize um proxy baseado na web com um endereço que comece por HTTP em vez de HTTPS, uma vez que isso deixará sua comunicação exposta.

Is it public or private?

Proxies públicos podem ser utilizados por qualquer pessoa, gratuitamente. No entanto, se não souber quem está oferecendo o proxy ou porque, é possível que esteja sendo fornecido com más intenções. Os proxies públicos também tendem a ficar sobrelotados mais rápido. Isto torna-os mais lentos e aumenta a probabilidade de serem bloqueados. Os proxies privados limitam o acesso de alguma forma, muitas vezes cobrando uma taxa mensal ou anual.

Se você conseguir uma conta em um proxy privado, seguro e confiável, é bem provável que ele continue funcionando por mais tempo do que um proxy público.

Como a internet funciona e como alguns países bloqueiam websites

The internet is an international public resource, made up of computers, phones, servers, routers, and other devices connected to each other. It was designed to continue providing service even if part of the network was destroyed. "No one person, company, organization or government runs the internet." --Wikipedia, 2022

No entanto, entidades nacionais e internacionais têm algum controle sobre a infraestrutura da internet em sua jurisdição. Muitos países proíbem que usuários dentro de suas fronteiras acessem certos websites e serviços online. Empresas, escolas, bibliotecas e outras instituições podem também utilizar esses filtros para "proteger" seus funcionários, estudantes e clientes contra materiais que consideram prejudiciais ou que distraem.

Internet filtering technology usually looks at the addresses that every

phone, computer, router, and website uses to deliver you internet content,

in order to block you from seeing certain sites or using certain

services. Some filters block sites based on their IP addresses (strings of

numbers that may be shaped like 192.168.1.1 or

fc00::c549:f506:fc82:c77e). Others blacklist particular domain names

(the addresses you may be more familiar with, like google.com or this

website, securityinabox.org). Some filters block all addresses except an

official whitelist of allowed sites defined by those controlling the

internet. Other filters search through unencrypted internet traffic and

cause the internet's infrastructure to ignore requests that include specific

keywords (for example, searches that include "human rights violations" or

names of opposition leaders).

Você pode sempre contornar esses filtros instalando softwares que utilizavam servidores intermediários localizados em outros países, para que eles transmitam para o seu dispositivo o conteúdo bloqueado que você está tentando acessar. Os servidores intermediário são geralmente chamados de proxies, e eles se apresentam de diferentes formas.

Entendendo como websites podem ser bloqueados

Research carried out by organisations like the Open Observatory of Network Interference (OONI) and Reporters Without Borders (RSF) indicates that many countries filter a wide variety of social, political and "national security" content, but rarely publish lists of what they block. Governments that wish to control their citizens' access to the internet also block proxies they are aware of, as well as websites that offer tools and instructions to help people get around filters.

O Artigo 19 da Declaração Universal dos Direitos Humanos garante o acesso gratuito à informação. Apesar disso, o número de países que censuram a Internet continua a aumentar. No entanto, à medida que essa prática se espalha pelo mundo, também aumenta o acesso a ferramentas anti-bloqueio que foram criadas, implementadas e divulgadas por ativistas, programadores e voluntários, com financiamento dos Estados Unidos, Canadá, União Europeia, ONGs e outros órgãos preocupados com a liberdade de expressão.

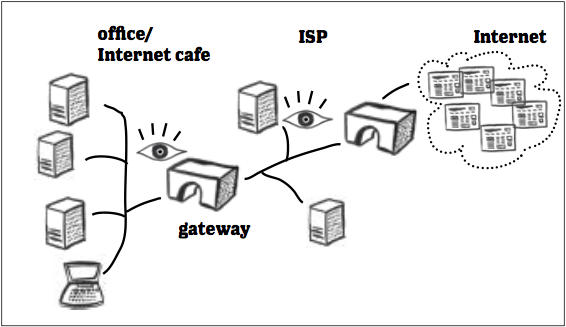

Sua conexão de internet

Quando você solicita ao seu computador que acesse um site ou ao seu telefone que use um aplicativo, sua solicitação de conexão e o conteúdo que você vê passam por vários outros computadores. Seu telefone ou computador primeiro usa sua conexão com fio, sem fio ou de dados móveis para alcançar o Provedor de Serviços de Internet (ISP). Se você estiver em casa e usando seu próprio Wi-Fi, o ISP pode ser a empresa pela qual você paga pelo serviço de Internet. Se você estiver usando dados móveis, o ISP ao qual está se conectando provavelmente é seu provedor de serviços móveis. Se você estiver trabalhando em um escritório, escola, cafeteria ou outro espaço público, pode ser difícil determinar quem é o ISP.

Your ISP relies on the network infrastructure in your country to connect its users with the rest of the world. The ISP assigns an external IP address to the network you are on, whether it is your mobile phone's network, your wifi network, or the network of the internet cafe, school, or hotspot you are using. Your ISP will use this address to send content to your device. On the other end of your connection, the website or internet service you are accessing will have received its own IP addresses from an ISP in its own country.

Online services can use this address to send you the webpages you are trying to view and other data you request. (Your device has its own IP address, as well, which is how your router sends everybody on your network their own traffic. It is only used on your local network.)

Qualquer um que descobrir seu endereço de IP pode descobrir também em qual cidade ou região você está. Algumas instituições podem determinar sua localização com ainda mais precisão:

- Your mobile provider knows the precise physical location of your phone while your device is on, by triangulating your location between its cell towers.

- Seu ISP pode muito bem saber em qual prédio você está.

- An internet cafe, library, or business where you are accessing the internet will know which of their computers you were using at any given time. Or, if you are using your own device, they will know which local IP address was assigned to your device on their local network, thus associating all your activities to your device.

- Órgãos governamentais podem saber tudo o que foi dito acima. E mesmo que não saibam, podem muitas vezes usar sua influência para descobrir.

Internet communication is somewhat more complex than the description above, but even this simplified model can help you decide which anti-blocking tools to use.

Como websites são bloqueados

When you view a web page, your device uses the Domain Name Service (DNS) to look up the IP address (something like 172.105.249.143) associated with the website's domain name (something like securityinabox.org). It would then ask your ISP to send a request to the ISP in charge of 172.105.249.143. If that request is successful, your device asks the webserver at 172.105.249.143 for the contents of securityinabox.org.

Se estiver em um país que censura o securityinabox.org, seu pedido não será bem sucedido em algum momento durante esse processo. Isso pode acontecer em um dos vários pontos do processo: quando seu dispositivo tenta procurar o endereço IP, quando solicita o conteúdo ou quando o conteúdo está sendo enviado para seu dispositivo. Em alguns países, os ISPs são obrigados a consultar uma lista de bloqueio nacional de sites. Outros países comparam todos os pedidos provenientes do país com uma lista de bloqueio centralizada e utilizam sua própria infraestrutura para filtrá-los. As listas de bloqueio podem conter nomes de domínio, endereços IP, palavras-chave ou todas as anteriores. Os filtros de palavras-chave analisam tanto os pedidos não criptografados para ver sites, como os resultados que um site ou serviço lhe devolve.

É possível que nem sempre você saiba quando solicitou uma página web bloqueada. Algumas ferramentas de filtragem apresentam uma mensagem que explica porque é que uma determinada página foi censurada. Outras apresentam mensagens de erro enganadoras. Podem dizer que a página não pôde ser encontrada, por exemplo, ou que o endereço não está correto.

Cada técnica de bloqueio tem pontos fortes e fracos. Ao tentar contornar os bloqueios da internet, é mais fácil assumir o pior do que descobrir que técnicas estão sendo utilizadas no seu país. O melhor é partir do princípio:

- Que esse bloqueio é implementado a nível nacional, a nível do ISP e na sua rede local;

- Que as pesquisas de DNS e os pedidos de conteúdo estão bloqueados;

- Que as listas de bloqueio estão ativas tanto para nomes de domínio como para endereços IP;

- Que o seu tráfego de Internet não-criptografado é monitorado sobre palavras-chave; e

- Que lhe será dada uma razão enganadora quando um site bloqueado não carregar.

As ferramentas anti-bloqueio mais seguras e eficazes devem funcionar independentemente do tipo de bloqueio com que você se depare.

Como as ferramentas contornam os bloqueios

Tools like Tor and VPNs apply encryption to your traffic, thus protecting the secrecy of the requested data, including the IP address of the requested service. They hide the address until your request arrives at a proxy server in another country. The proxy then decrypts that address, sends your request to see the content, accepts the response from the page or service, encrypts it again, and sends it back to your device. We sometimes use "tunnels" as a metaphor for this: your traffic is still passing through infrastructure controlled by the ISP, government, or other institution that wants to block your access, but their filters are unable to read the content of your request or determine exactly where you're trying to go when you leave the tunnel. All they know is that you are interacting with a proxy and that encryption is being used to prevent them from seeing the information you're requesting.

Resistência ao bloqueio

É claro que o órgão governamental responsável pelos filtros de Internet - ou a empresa que fornece software de bloqueio ao seu governo - pode acabar identificando esse computador desconhecido como um proxy e adicioná-lo à sua lista de bloqueios. É por isso que as VPNs e outras ferramentas as vezes deixam de funcionar.

No entanto, normalmente demora algum tempo até que as pessoas que bloqueiam a internet descubram os proxies. As ferramentas para visitar sites bloqueados utilizam uma ou mais das seguintes técnicas:

- Os proxies ocultos podem ser distribuídos pelos utilizadores de forma para impedir que os censores os encontrem todos de uma só vez.

- Você pode criar proxies privados, utilizando Outline ou Algo, limitando o número de pessoas que conhecem e podem acessá-los, tornando mais difícil para as autoridades encontrá-los e bloqueá-los.

- Os proxies descartáveis podem ser substituídos mais rapidamente do que podem ser bloqueados.

- A ofuscação impede que os censores identifiquem proxies desconhecidos através da observação de detalhes ("metadados") sobre o tráfego, de outro modo ilegível, deles e para eles.

- O Domain fronting faz com que o bloqueio de um endereço bloqueie também o acesso a outro serviço útil e popular (como o Google).