Visita sitios web bloqueados y navega de forma anónima

Actualizado9 December, 2021

Tabla de contenido

... Cargando Tabla de Contenido...Las distintas herramientas evitan los bloqueos de Internet de maneras diferentes, por lo que pueden tener más o menos éxito en situaciones distintas. Prueba algunas de las siguientes, de una en una y a distintas horas, para ver qué funciona en tu región.

Pruébalo primero

- Prueba cualquier herramienta que utilices para evitar los bloqueos mientras tengas buen acceso a Internet.

- En primer lugar, busca la dirección IP actual de tu dispositivo en un sitio como IPLocation o WhatIsMyIP.

- La dirección tendrá el formato

192.168.10.1o2001:db8:0:1234:0:567:8:1. - A continuación, en ese mismo dispositivo, activa la aplicación que quieras utilizar para evitar los bloqueos de Internet.

- Vuelve a la página de búsqueda de direcciones IP que utilizaste y actualízala.

- Confirma que ahora te muestra una dirección diferente.

- Si te muestra la misma dirección que antes, la aplicación que estás utilizando no ha ocultado tu dirección, y aún podrías ser identificado si la utilizas.

Aprende por qué lo recomendamos

Es importante comprobar que la aplicación que utilizas realmente funciona y te protege, para estar preparado cuando se bloquee un sitio web que necesitas visitar. En caso de emergencia, es más difícil asegurarse de que se está utilizando una herramienta correctamente, y los sitios web desde los que se pueden descargar estas herramientas suelen estar bloqueados.

Prueba una VPN

- See our page of tools under "Internet connection" for some recommended VPNs and their strengths. These include options for running your own VPNs.

- Si tu país bloquea tu VPN, puede que tengas que buscar una nueva. Identifica algunos servicios VPN que hagan lo que necesitas, que sean seguros de usar en tu región.

Aprende por qué lo recomendamos

Una VPN puede hacer que parezca que tu conexión procede de otra región o país. También puede proteger tus comunicaciones del espionaje en tu wifi local o en los servidores de tu proveedor de internet. Si tu conexión a Internet es como un túnel, piensa en la VPN como una capa de blindaje alrededor de ese túnel.

Algunos servicios VPN se basan en funciones integradas en los sistemas operativos Windows, Mac, Linux, Android e iOS. Otros requieren la instalación y configuración de software adicional (como OpenVPN o WireGuard). Algunos proveedores de VPN ofrecen un instalador personalizado que se encarga de todo por ti.

Es bueno identificar algunas VPN diferentes que pueda utilizar, en caso de que una sea bloqueada, ya que las VPN básicas a menudo no tienen la capacidad de resistir el bloqueo.

Prueba Tor

- Vea nuestra Guía del Navegador Tor guía de herramientas.

Aprende por qué lo recomendamos

Tor funciona de forma similar a una VPN, pero en lugar de enviar tu tráfico de Internet a un único proveedor de servicios, elige al menos tres servidores a través de los cuales enviar tu tráfico, ocultando quién ha solicitado ver qué páginas. Esto protege tu privacidad mejor que una VPN. Hay miles de servidores Tor y están gestionados por voluntarios de todo el mundo. El Navegador Tor es un software gratuito y de código abierto.

El uso de Tor puede estar bloqueado o ser ilegal en algunos países. Si Tor está bloqueado o no es seguro usarlo en su país, puede usar un "Puente" Tor.

Prueba un servicio proxy

- Try Lantern for Android, iOS, Linux, Mac, or Windows.

- Try Psiphon for Android, iOS, Mac, or Windows.

- Si las páginas de descarga de Psiphon están bloqueadas, puedes enviar un correo electrónico a get@psiphon3.com, y te enviarán un enlace alternativo que puede funcionar.

- Ten en cuenta que el enlace de descarga directa de Psiphon para Android requiere que permitas que tu dispositivo instale aplicaciones desconocidas. Activar este permiso puede hacer que tu dispositivo sea vulnerable al malware.

- Nunca utilices un proxy basado en web.

Aprende por qué lo recomendamos

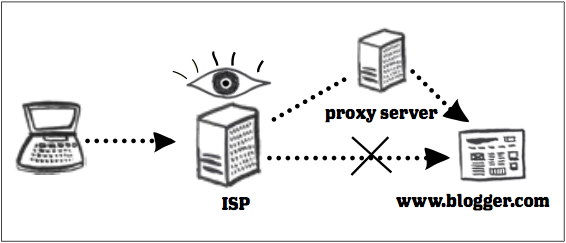

Si un filtro de Internet de tu zona bloquea el acceso a un determinado sitio, o si ese sitio no permite el acceso desde la región en la que te encuentras, un servicio proxy puede hacer que parezca que tu solicitud de un sitio procede o se dirige a otro lugar, consiguiendo sortear el bloqueo.

Psiphon3 es una herramienta antibloqueo pública, segura y de código abierto que proporciona acceso sin censura a contenidos en línea mediante el uso de VPN y proxies SSH. Psiphon obtiene su financiación de anunciantes que pagan por llegar a los usuarios con sus anuncios.

Lantern es una herramienta antibloqueo pública, segura y de código abierto que utiliza proxies HTTPS para proporcionar acceso sin censura a contenidos en línea.

Te recomendamos que utilices estas herramientas en lugar de un proxy al que accedas a través de tu navegador web (Firefox, Chrome, Edge, etc.). Los proxies basados en web funcionan como un navegador dentro de otro navegador: puede parecerte que hay otra copia de, por ejemplo, Firefox dentro de una página web. Los proxies basados en web pueden ser convenientes si no puedes instalar software en un ordenador que no controlas, o cuando hacerlo podría ponerte en peligro. Sin embargo, los expertos consideran que las herramientas independientes como Psiphon y Lantern son más seguras y fiables que los proxies web.

Anonymity while browsing the Web

The best anonymity for browsing the Web comes with Tor Browser. See our Tor Browser guide

Aprende por qué lo recomendamos

Internet servers providers (ISPs) can look at and record which websites you visit, but also websites you visit gather information about your location. In some countries ISPs have to store this information by law. Browsing anonymously protects you from ISPs knowing what sites you visit and also hide your true location so these sites can't track you.

VPN and proxy services give you a degree of anonymity while you browse the Web.

Las VPN encriptan todo tu tráfico para que tu proveedor local de servicios de Internet no pueda saber lo que estás haciendo en Internet. Pero algunos proveedores de VPN registran todo el tráfico y pueden dar esta información a terceros. Si quieres evitar esto, elige bien qué VPN utilizas o puedes crear la tuya propia. Mira la sección de herramientas para ver nuestras sugerencias de VPN.

Los servidores proxy no cifran necesariamente sus conexiones. Aunque pueden ser una forma eficaz de visitar sitios web bloqueados, no te hacen anónimo ni te protegen de los ISP locales.

Pero, el Navegador Tor está encriptado y salta la conexión al menos 3 veces de un servidor proxy a otro, haciendo muy difícil para cualquiera (incluyendo esos servidores proxy) saber dónde estás localizado y a qué servidores estás accediendo, haciéndolo la mejor elección.

Avanzado: Asociarse con OONI

- Si en tu región se bloquean sitios web al acceder a Internet, al Observatorio Abierto de Interferencias en la Red (OONI), que recoge datos de estas situaciones en todo el mundo, le encantaría saber de ti.

Haz estas preguntas sobre otras herramientas para visitar sitios web bloqueados

Aquí te ofrecemos una serie de herramientas que puedes utilizar para seguir con conexión a Internet a pesar de los bloqueos.

Es posible que encuentres otras herramientas, recomendadas por amigos o colegas, y te preguntes si son seguras y eficaces. Te recomendamos echar un vistazo a los criterios que utilizamos para elegir las herramientas de Security in a Box, así como utilizar los siguientes criterios a la hora de juzgar la seguridad de las herramientas.

A la hora de seleccionar proxies, ten en cuenta lo siguiente:

Is it a web-based proxy, or standalone software that must be installed?

Los proxies basados en la web pueden ser convenientes, a veces -como cuando no puede instalar software o cuando hacerlo podría ponerle en peligro-, pero las aplicaciones de confianza que funcionan fuera de tu navegador son más seguras y fiables que los proxies. Si tienes que utilizar un proxy a través del navegador, no introduzcas contraseñas ni intercambies información confidencial. Nunca utilices un proxy basado en web con una dirección que empiece por HTTP en lugar de HTTPS, ya que dejará tu comunicación expuesta a la vista.

Is it public or private?

Los proxies públicos pueden ser utilizados gratuitamente por cualquiera. Sin embargo, si no se sabe quién proporciona el proxy ni por qué, es posible que se haga con malas intenciones. Los proxies públicos también tienden a saturarse más rápidamente. Esto los ralentiza y aumenta la probabilidad de que sean bloqueados. Los proxies privados limitan el acceso de alguna manera, a menudo cobrando una cuota mensual o anual.

Si consigues una cuenta en un proxy privado, fiable, seguro y de confianza, probablemente seguirá funcionando más tiempo que un proxy público.

Cómo funciona Internet y por qué algunos países bloquean sitios web

The internet is an international public resource, made up of computers, phones, servers, routers, and other devices connected to each other. It was designed to continue providing service even if part of the network was destroyed. "No one person, company, organization or government runs the internet." --Wikipedia, 2022

Sin embargo, los organismos nacionales e internacionales tienen cierto control sobre la infraestructura de internet en su jurisdicción. Muchos países impiden a los usuarios de Internet dentro de sus fronteras acceder a determinados sitios web o servicios en línea. Empresas, escuelas, bibliotecas y otras instituciones pueden recurrir a filtros similares para "proteger" a quienes trabajan en su empresa, estudiantesy clientes del material que consideran perjudicial o que distrae.

Internet filtering technology usually looks at the addresses that every

phone, computer, router, and website uses to deliver you internet content,

in order to block you from seeing certain sites or using certain

services. Some filters block sites based on their IP addresses (strings of

numbers that may be shaped like 192.168.1.1 or

fc00::c549:f506:fc82:c77e). Others blacklist particular domain names

(the addresses you may be more familiar with, like google.com or this

website, securityinabox.org). Some filters block all addresses except an

official whitelist of allowed sites defined by those controlling the

internet. Other filters search through unencrypted internet traffic and

cause the internet's infrastructure to ignore requests that include specific

keywords (for example, searches that include "human rights violations" or

names of opposition leaders).

A menudo puedes evitar estos filtros instalando software que utiliza servidores intermediarios, situados en otros países, para pasar contenidos entre el contenido o servicio bloqueado al que intentas acceder y tu dispositivo. Los servidores intermediarios suelen llamarse proxies, y los hay de muchas formas distintas.

Cómo bloquear sitios web

Research carried out by organisations like the Open Observatory of Network Interference (OONI) and Reporters Without Borders (RSF) indicates that many countries filter a wide variety of social, political and "national security" content, but rarely publish lists of what they block. Governments that wish to control their citizens' access to the internet also block proxies they are aware of, as well as websites that offer tools and instructions to help people get around filters.

El artículo 19 de la Declaración Universal de Derechos Humanos garantiza el libre acceso a la información. A pesar de ello, el número de países que censuran Internet sigue aumentando. Sin embargo, a medida que esta práctica se extiende por el mundo, también lo hace el acceso a herramientas antibloqueo creadas, desplegadas y publicitadas por activistas, personas que trabajan en el campo de programación y voluntariado, con financiación de Estados Unidos, Canadá, la Unión Europea, ONG y otros organismos preocupados por la libertad de expresión.

Tu conexión a Internet

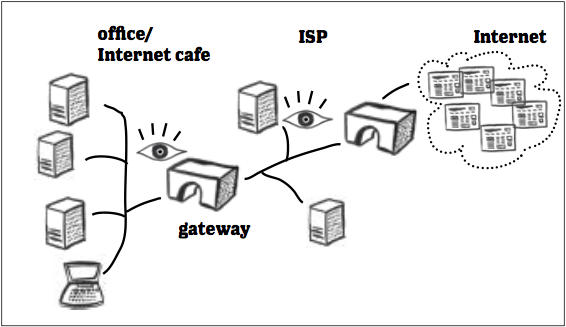

Cuando pides a tu ordenador que acceda a un sitio web o a tu teléfono que utilice una aplicación, tanto tu solicitud de conexión como el contenido que ves pasan por varios ordenadores. Tu teléfono u ordenador utiliza primero su conexión de datos por cable, inalámbrica o móvil para llegar al proveedor de servicios de internet (ISP). Si estás en casa y utilizas tu propio wifi, el ISP puede ser la compañía a la que pagas por el servicio de internet. Si utilizas datos móviles, el ISP al que te conectas es probablemente tu proveedor de servicios móviles. Si trabajas desde una oficina, escuela, cibercafé o cualquier otro espacio público, puede ser difícil determinar quién es el ISP.

Your ISP relies on the network infrastructure in your country to connect its users with the rest of the world. The ISP assigns an external IP address to the network you are on, whether it is your mobile phone's network, your wifi network, or the network of the internet cafe, school, or hotspot you are using. Your ISP will use this address to send content to your device. On the other end of your connection, the website or internet service you are accessing will have received its own IP addresses from an ISP in its own country.

Online services can use this address to send you the webpages you are trying to view and other data you request. (Your device has its own IP address, as well, which is how your router sends everybody on your network their own traffic. It is only used on your local network.)

Cualquiera que conozca su dirección IP puede averiguar en qué ciudad o región se encuentra. Algunas instituciones pueden determinar tu ubicación exacta con aún más precisión:

- Your mobile provider knows the precise physical location of your phone while your device is on, by triangulating your location between its cell towers.

- Es probable que tu ISP sepa en qué edificio te encuentras.

- An internet cafe, library, or business where you are accessing the internet will know which of their computers you were using at any given time. Or, if you are using your own device, they will know which local IP address was assigned to your device on their local network, thus associating all your activities to your device.

- Los organismos gubernamentales pueden saber todo lo anterior. Y, aunque no lo sepan, a menudo pueden utilizar su influencia para averiguarlo.

Internet communication is somewhat more complex than the description above, but even this simplified model can help you decide which anti-blocking tools to use.

Cómo se bloquean los sitios web

When you view a web page, your device uses the Domain Name Service (DNS) to look up the IP address (something like 172.105.249.143) associated with the website's domain name (something like securityinabox.org). It would then ask your ISP to send a request to the ISP in charge of 172.105.249.143. If that request is successful, your device asks the webserver at 172.105.249.143 for the contents of securityinabox.org.

Si te encuentras en un país que censura securityinabox.org, tu solicitud no tendrá éxito en algún momento del proceso. Esto puede ocurrir en varios momentos del proceso: cuando tu dispositivo intenta buscar la dirección IP, cuando solicita el contenido o cuando el contenido se envía a su dispositivo. En algunos países, los ISP están obligados a consultar una lista negra nacional de sitios que no deben mostrarle. Otros países comparan todas las solicitudes procedentes del interior del país con una lista negra centralizada y utilizan su propia infraestructura para filtrarlas. Las listas negras pueden contener nombres de dominio, direcciones IP, palabras clave o todo lo anterior. Los filtros de palabras clave analizan tanto las solicitudes no codificadas para ver sitios, como los resultados que un sitio web o servicio le devuelve.

Es posible que no siempre sepas cuándo has solicitado una página web bloqueada. Algunas herramientas de filtrado muestran un mensaje que explica por qué se ha censurado una página concreta. Otras muestran mensajes de error engañosos. Pueden decir que la página no se encuentra, por ejemplo, o que la dirección está mal escrita.

Cada técnica de bloqueo tiene sus puntos fuertes y débiles. Al intentar evitar los bloqueos de Internet, es más fácil suponer lo peor que averiguar qué técnicas se utilizan en tu país. Es mejor suponer:

- Ese bloqueo se aplica a nivel nacional, a nivel de ISP y en tu red local;

- Que las búsquedas DNS y las solicitudes de contenido están bloqueadas;

- Que las listas negras se mantienen tanto para nombres de dominio como para direcciones IP;

- Que tu tráfico de Internet no cifrado se supervisa en busca de palabras clave; y

- Que te den una razón engañosa cuando un sitio bloqueado no se cargue.

Las herramientas antibloqueo más seguras y eficaces deberían funcionar independientemente del tipo de bloqueo al que te enfrentes.

Cómo sortear los bloqueos con herramientas

Tools like Tor and VPNs apply encryption to your traffic, thus protecting the secrecy of the requested data, including the IP address of the requested service. They hide the address until your request arrives at a proxy server in another country. The proxy then decrypts that address, sends your request to see the content, accepts the response from the page or service, encrypts it again, and sends it back to your device. We sometimes use "tunnels" as a metaphor for this: your traffic is still passing through infrastructure controlled by the ISP, government, or other institution that wants to block your access, but their filters are unable to read the content of your request or determine exactly where you're trying to go when you leave the tunnel. All they know is that you are interacting with a proxy and that encryption is being used to prevent them from seeing the information you're requesting.

Resistencia al bloqueo

Por supuesto, la agencia gubernamental encargada de los filtros de Internet -o la empresa que suministra a su gobierno el software de bloqueo- podría acabar identificando ese ordenador desconocido como un proxy, y añadirlo a su lista negra. Por eso a veces las VPN y otras herramientas dejan de funcionar.

Sin embargo, a quienes bloquean Internet les suele llevar tiempo descubrir los proxies. Las herramientas para visitar sitios web bloqueados utilizan una o varias de las siguientes técnicas:

- Los proxies ocultos pueden distribuirse entre usuarios de forma que los sensores no los encuentren todos a la vez.

- Puedes crear proxies privados utilizando Outline o Algo, limitando el número de personas que los conocen y pueden acceder a ellos, y dificultando que las autoridades los encuentren y bloqueen.

- Los proxies desechables pueden ser reemplazados más rápidamente de lo que pueden ser bloqueados.

- La ofuscación impide que los sensores identifiquen proxies desconocidos observando detalles ("metadatos") sobre el tráfico que, de otro modo, sería ilegible hacia y desde ellos.

- El Domain fronting hace que el bloqueo de una dirección también bloquee el acceso a algún otro servicio útil y popular (como Google).