Protegerse contra el malware

Tabla de contenido

- Actualizar todo el software

- Ten en cuenta que los agentes malintencionados pueden intentar presionarte para que actúes con rapidez o apelar a tus emociones

- Haz una pausa antes de hacer clic y sé cauteloso cuando recibas un enlace

- Usa precaución al abrir adjuntos

- Haz que las extensiones de archivos en tu computadora sean visibles para evitar ser engañado por el malware

- Evita las ventanas emergentes sospechosas

- Usa antivirus o anti-malware

- Mantén una buena higiene con los cables y dispositivos USB

- Utiliza una buena higiene con la información sensible

- Asegura otros "dispositivos inteligentes"

- Reinicia el dispositivo a menudo y apágalo durante la noche

- Si sospechas que tu dispositivo ha sido infectado...

- Estrategias avanzadas

- Evita el software sin licencia y considera alternativas gratuitas y de código abierto

Mantener la salud de tu dispositivo es un paso crítico en el camino hacia una mejor seguridad. Antes de preocuparte demasiado por la cifra de datos, la comunicación privada o la navegación anónima, debes proteger tu dispositivo del software malicioso (a menudo llamado malware). El malware reduce la efectividad de cualquier otra acción que tomes para proteger tu seguridad.

Todos los dispositivos son objetivos de malware: ya no es cierto que solo los dispositivos con sistema operativo Windows estén en riesgo. También debes tomar los siguientes pasos si tu dispositivo tiene un sistema operativo Mac, Linux, Android o iOS.

Actualizar todo el software

- Sigue las instrucciones para utilizar la última versión de tu sistema operativo para obtener la mejor protección para tu dispositivo:

- Sigue las instrucciones de la siguiente lista para actualizar manual y

automáticamente las aplicaciones instaladas en su dispositivo:

- Android - Sigue las instrucciones de Cómo actualizar Play Store y las aplicaciones en Android.

- iOS - Las aplicaciones que descargues de la App Store se actualizan automáticamente de forma predeterminada, pero puedes actualizarlas manualmente. Para saber cómo hacerlo, consulta Cómo actualizar apps manualmente en tu dispositivo Apple.

- Windows − Activar actualizaciones automáticas de aplicaciones.

- macOS

- Linux - Si has instalado la versión de escritorio completa de

Ubuntu, el software ya se actualiza diariamente por defecto. Puedes

cambiar esta configuración siguiendo las instrucciones de la página

de la Wiki de la Comunidad de Ubuntu sobre cómo actualizar

automáticamente el

software.

- Dependiendo de la distribución de Linux que se ejecuta en tu ordenador, el método para activar las actualizaciones automáticas de software puede cambiar: consulta la documentación oficial de tu distribución para saber cómo hacerlo.

Aprende por qué recomendamos esto

Cada día se encuentran nuevas vulnerabilidades en el código de los sistemas operativos y las aplicaciones. Los desarrolladores que escriben ese código no pueden predecir dónde se encontrarán, porque el código es muy complejo. Los atacantes malintencionados pueden aprovechar estas vulnerabilidades para entrar en tus dispositivos.

Pero los desarrolladores de software publican periódicamente actualizaciones que corrigen estas vulnerabilidades. Por eso es muy importante utilizar la última versión del sistema operativo de cada dispositivo que utilices, así como del software que tengas instalado. Te recomendamos que configures tu dispositivo para que se actualice automáticamente, así tendrás una tarea menos que recordar.

Ten en cuenta que los agentes malintencionados pueden intentar presionarte para que actúes con rapidez o apelar a tus emociones

- Acostúmbrate a darte cuenta de cuándo un correo electrónico, un mensaje o una alerta intentan asustarte, angustiarte, preocuparte, apasionarte o despertar tu curiosidad. Cualquier cosa que sugiera un riesgo inminente o la posibilidad de que pierdas una oportunidad debe mirarse con recelo. Cuando percibas estos sentimientos, examina más detenidamente lo que te están pidiendo que hagas.

- Si un mensaje incluye un lenguaje que parece extraño o fuera de contexto, es prudente considerarlo sospechoso.

- Haz una pausa cuando un mensaje o alerta te inste a tomar una acción inmediata.

- Desconfía de cualquier intento de obtener información privada o valiosa (contraseñas, números de cuentas, nombres, números de identificación, etc.), ya sea por correo electrónico o a través de un chat, una llamada de voz o una visita física.

- No confíes en ninguna comunicación que te pida instalar un programa, app o extensión del navegador (como por ejemplo TeamViewer o AnyDesk).

- Ten en cuenta que muchos mensajes o anuncios de "gana algo gratis" se utilizan para engañar a la gente e inducirla a instalar software malicioso.

- No hagas clic para continuar a menos que te hayas asegurado de que la solicitud que has recibido es legítima. Para confirmarlo, ponte en contacto con el remitente a través de otro canal de comunicación. Por ejemplo, comprueba tu cuenta de usuario en la plataforma a la que se refiere el mensaje, o llama al remitente si has recibido un correo electrónico suyo.

- Sigue las instrucciones de las siguientes secciones sobre enlaces, archivos adjuntos, extensiones de archivo y ventanas emergentes.

Aprende por qué recomendamos esto

Personas expertas en seguridad consideran que las emociones y los hábitos de las personas son la parte más vulnerable de la seguridad digital. Cuando se nos pide que actuemos con rapidez, cuando tenemos curiosidad o cuando nos sentimos amenazados, solemos acatar las instrucciones recibidas.

El estrés del trabajo por los derechos humanos puede hacernos especialmente vulnerables a este tipo de ataques. Muchos estamos convencidos de que nunca nos podrían engañar, pero pensárselo dos veces puede frenar los intentos de instalar malware en nuestros dispositivos y espiarnos sin que nos demos cuenta de lo que ocurre.

Haz una pausa antes de hacer clic y sé cauteloso cuando recibas un enlace

Fíjate bien en la dirección de un enlace antes de visitarlo. Esto es especialmente importante si alguien envió el enlace por correo electrónico o SMS o a través de un mensaje de chat.

- En tu ordenador, coloca el puntero del ratón sobre un enlace en un correo electrónico o en una página web para ver la dirección completa del sitio web.

- En el móvil es más difícil ver los enlaces, por lo que es mejor no

hacer clic en ellos y esperar a comprobarlos en un ordenador. Si aún

así quieres comprobar un enlace en un dispositivo móvil, puedes probar

una de los siguientes métodos:

- En Android, puedes instalar URLCheck, una aplicación para analizar las URL antes de abrirlas. Encuéntrala en Google Play Store o en F-Droid.

- Tanto en Android como en iOS, la mayoría de las aplicaciones permiten ver enlaces incrustados en una cadena de texto manteniendo pulsado el texto hasta que aparezca un mensaje. El mensaje incluirá el enlace incrustado junto con varias opciones sobre cómo manejarlo.

Aquí te mostramos cómo leer una dirección web:

A partir de "https://", busca la primera "/" de la dirección web.

A continuación, desplázate hacia la izquierda hasta la "." anterior y la palabra situada justo antes. Por ejemplo, en esta página web (

https://securityinabox.org/en/phones-and-computers/malware/) la palabra que busca es «securityinabox».¿Se parece al sitio al que esperabas ir? Si no es así, puede que alguien esté intentando engañarte.

Mira este gif animado para una ilustración visual de los pasos para comprobar una dirección web:

Si ves un enlace extraño y quieres saber de qué se trata, es mejor que NUNCA hagas clic en él. Para comprobar si es seguro, puedes copiar la dirección web y pegarla en uno de los siguientes escáneres de páginas:

Si el enlace tiene un aspecto extraño, pero ya has hecho clic en él:

- Sigue los pasos del Solucionador de problemas del Kit de primeros auxilios digitales He recibido un mensaje sospechoso.

- Haz una captura de pantalla y envíasela a alguien que pueda ayudarte a proteger tu dispositivo.

- Asegúrate de ejecutar un software antimalware en el dispositivo donde hiciste clic en el enlace.

Aprende por qué recomendamos esto

La mayoría de los casos de infección por malware y spyware se producen a través de una visita a una página web maliciosa.

Usa precaución al abrir adjuntos

- Mantente alerta ante archivos inesperados que estén adjuntos a correos electrónicos, mensajes de chat, mensajes de voz u otros mensajes.

- Asegúrate de que el remitente es quien crees que es. Intenta ponerte en contacto a través de otro canal (por ejemplo, cara a cara o por teléfono si te han enviado un correo electrónico) para confirmar que han enviado el archivo adjunto.

- Si no tienes más remedio que abrir un PDF, imagen o documento sospechoso, utiliza la aplicación Dangerzone para eliminar los elementos peligrosos. Encontrará una lista de todos los formatos compatibles en la página acerca de Dangerzone.

Aprende por qué recomendamos esto

Muchos casos de infección por malware y spyware se producen al descargar inadvertidamente un archivo que ejecuta un código malicioso no deseado.

Haz que las extensiones de archivos en tu computadora sean visibles para evitar ser engañado por el malware

Para tener seguridad, haz visibles las extensiones de tus archivos en tu gestor de archivos.

- Linux − Ubuntu muestra las extensiones de archivo de forma predeterminada.

- macOS - Mostrar u ocultar extensiones de nombre de archivo en Mac.

- Windows - Para obtener instrucciones sobre cómo hacer visibles las extensiones, consulta la documentación oficial de Microsoft.

Antes de abrir un archivo, fíjate en la extensión que aparece al final del mismo: las letras que aparecen después del último punto. Puede haber dos extensiones o más. Algunas son normales, como .tar.gz, pero otras, como .jpg.exe, son sospechosas.

Pregúntate: ¿es éste el tipo de archivo que pensaba que sería? ¿Tiene algún aspecto inusual? Consulta las listas de formatos de archivo y de extensiones de nombre de archivo en Wikipedia para saber qué puede hacer un archivo al abrirlo.

Aprende por qué recomendamos esto

Las personas que quieren instalar código malicioso en tus dispositivos a veces hacen que una app parezca un documento inofensivo. Una forma de hacerlo es cambiando la extensión de la aplicación: la información que aparece después de un punto al final del nombre de un archivo, normalmente de entre 2 y 4 caracteres, y que te indica con qué tipo de archivo estás tratando. Pueden intentar engañarte cambiando la extensión de un código que pueden ejecutar ("código ejecutable") por una extensión a la que estés acostumbrado (como .doc, .txt o .pdf para archivos de documentos). A menudo enviarán estos archivos como adjuntos al correo electrónico o a través de una aplicación de chat.

Evita las ventanas emergentes sospechosas

La mayoría de los navegadores modernos bloquean las ventanas emergentes por defecto. Puedes comprobar si esta función está activada en tu navegador siguiendo las instrucciones de estos enlaces:

- Chrome/Chromium - Bloquear o permitir ventanas emergentes en Chrome.

- Firefox - Lea las instrucciones en configuraciones de ventanas emergentes.

- Microsoft Edge - Bloquear ventanas emergentes en Microsoft Edge.

- Safari - Safari no bloquea las ventanas emergentes por defecto, pero puedes configurarlo para que las bloquee siguiendo las instrucciones de Permitir o bloquear ventanas emergentes en todos los sitios web.

Ten en cuenta que bloquear las ventanas emergentes en los navegadores puede interferir con algunos sitios web que utilizan ventanas emergentes para funciones importantes. Para permitir que solo determinados sitios web utilicen ventanas emergentes, puedes añadirlos a la lista de sitios permitidos.

Bloquear las ventanas emergentes no siempre funciona. Para asegurarse de que las ventanas emergentes y otros anuncios no aparecen en tu navegador, te recomendamos que instales uBlock Origin en Firefox o Chrome/Chromium para añadir una segunda capa de protección.

Si sigue apareciendo una ventana emergente de forma inesperada, tanto si utiliza un navegador como si no, sigue estos pasos para mitigar un posible evento malicioso:

- Haz una pausa. No toques nada.

- Lee la ventana detenidamente. ¿Qué te está pidiendo que hagas?

- Si esto no es algo que le pediste a tu dispositivo que haga, cierra la ventana (utilizando un botón en la parte superior de la ventana) en lugar de hacer clic en 'sí' o 'aceptar'.

- Conoce los nombres de las aplicaciones que tienes instaladas. No apruebes actualizaciones de aplicaciones que no sabías que tenías instaladas.

- Si no tienes la seguridad de si realmente es tu aplicación o dispositivo el que solicita instalar software, revisa tu tienda de aplicaciones o el sitio web del software para ver si se ha publicado recientemente una actualización. Por lo general, hay un anuncio, o puedes consultar el registro de cambios para ver la fecha de la versión más reciente.

Aprende por qué recomendamos esto

Puede parecer que hackear tu computadora requiere secrecía y habilidades de programación poderosas. De hecho, engañarte para que hagas algo por ellos es una de las herramientas más poderosas de un hacker. Un botón o enlace que te pide que hagas algo puede estar esperando para instalar malware en tu dispositivo.

Usa antivirus o anti-malware

Elije el software antivirus que más te convenga

- En Windows recomendamos activar la protección antimalware integrada Windows Defender.

- En Linux, puedes escanear manualmente tu dispositivo en busca de malware con ClamAV. Sin embargo, ten en cuenta que es solo un escáner y no supervisará tu sistema para protegerte contra infecciones. Puedes usarlo para determinar si un archivo o directorio contiene malware conocido, y se puede ejecutar desde una memoria USB en caso de que no tengas permiso para instalar software en la computadora sospechosa. También puedes considerar el uso de un antivirus de pago (por ejemplo, ESET NOD32).

- Otras opciones de antivirus multiplataforma que puedea considerar son:

Aprende por qué recomendamos esto

Lo más importante que puedes hacer para proteger la seguridad de tu dispositivo es actualizar el sistema operativo y el software que tienes instalado. Sin embargo, también es útil ejecutar la aplicación antivirus o antimalware adecuada para detener el código malicioso que pueda haber invadido tu dispositivo.

Utiliza tu antivirus de forma segura

- Sea cual sea el software antivirus que decidas instalar, asegúrate de saber cómo comprobar si tu aplicación antivirus o antimalware funciona y se actualiza.

- Realiza análisis manuales periódicos.

- Ten en cuenta que todas las aplicaciones antivirus y antimalware recopilan información sobre cómo se utilizan los dispositivos protegidos. Parte de esta información puede compartirse con las empresas propietarias. Ha habido casos en los que esta información se vendió a terceros.

Elige una sola herramienta antimalware

- Selecciona y ejecuta solo una aplicación anti-malware; si ejecutas más de una en un dispositivo, pueden interferir entre sí.

- Si necesitas cambiar de aplicación antimalware, es importante desinstalar completamente la primera antes de instalar una nueva.

Aprende por qué recomendamos esto

Utilizar dos herramientas antivirus o antimalware podría parecer más seguro, pero a menudo estas herramientas se identifican mutuamente como sospechosas e impiden que la otra funcione correctamente (como dos medicamentos que se contrarrestan entre sí). Elige sólo una que funcione para ti.

Configura tu herramienta anti-malware para que se actualice automáticamente

- Asegúrate de que tu programa anti-malware te permita recibir actualizaciones automáticas; si no lo hace, busca otra herramienta.

- Configura tu software antimalware para que busque actualizaciones a diario.

Aprende por qué recomendamos esto

Cada día se escriben y distribuyen nuevos programas maliciosos. Las herramientas antimalware lanzan actualizaciones para combatirlo. Tu ordenador se volverá vulnerable rápidamente y la herramienta no te servirá de ayuda si no configuras tu software antimalware para que se actualice automáticamente. Ten en cuenta que algunas herramientas que vienen preinstaladas en los ordenadores nuevos deben registrarse (y pagar) en algún momento o dejarán de recibir actualizaciones. Si este es el caso y prefieres una versión gratuita, considera desinstalar la herramienta preinstalada y elegir una de la lista de software antivirus que recomendamos en esta sección.

Escanea tu dispositivo en busca de malware de forma regular

- Si tu herramienta anti-malware tiene un modo "siempre activado", habilítalo. Diferentes herramientas utilizan nombres diferentes para este modo, como Protección en tiempo real o Protección residente.

- Realiza un escaneo cuando hayas realizado recientemente:

- conectado a una red insegura o no confiable,

- compartido memorias USB con otros,

- abierto adjuntos extraños por correo electrónico,

- hecho clic en un enlace sospechoso,

- visto a alguien más en tu casa, oficina o comunidad experimentar problemas extraños con su dispositivo.

- Considera la posibilidad de escanear de vez en cuando todos los archivos de tu ordenador. No es conveniente que lo hagas a menudo (y puede que quieras hacerlo por la noche), pero los análisis explícitos pueden ayudar a identificar problemas con la función "siempre activa" de tu herramienta antimalware o tu mecanismo de actualización.

Mantén una buena higiene con los cables y dispositivos USB

En los dispositivos móviles modernos -tanto Android como iOS- la transferencia de datos a través de USB está desactivada por defecto, pero lo mejor es evitar enchufar el dispositivo a un puerto USB que no sea de confianza y seguir los consejos de esta sección cuando necesites cargar el dispositivo.

Si tu dispositivo se carga a través de un cable USB, nunca conectes la parte USB directamente a una ranura de carga USB pública a menos que estés seguro de que el cable que estás utilizando es un cable cargador de sólo alimentación. Asegúrate de utilizar el adaptador que te permite conectarlo a una toma de corriente.

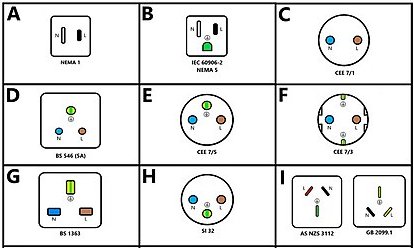

HAZ: Enchufa tu cable de alimentación en un adaptador que se enchufe en una toma de corriente como este:

Imagen de Electro-world-standard, CC BY-SA 4.0, vía Wikimedia Commons_.NO Enchufes el cable en una toma USB como esta a menos que sea en un adaptador que poseas o estés seguro de que estás usando un cable cargador de sólo alimentación:

Imagen de Amin, CC BY-SA 4.0, vía Wikimedia Commons_.

Si necesitas utilizar ranuras de carga USB que no son de confianza, puedes obtener un bloqueador de datos USB para evitar que la ranura USB pública infecte tu dispositivo. Asegúrate de utilizar tu propio bloqueador de datos USB de confianza, ya que un bloqueador de datos USB falso podría infectar tu dispositivo cuando crees que lo está protegiendo.

- Obtén más información sobre los bloqueadores de datos USB en Bloqueador de datos USB: ¿Por qué necesitas uno?.

- Lee sobre los falsos bloqueadores de datos USB en Cómo detectar un falso bloqueador de datos que podría piratear su ordenador en cuestión de segundos.

Nunca uses un dispositivo de almacenamiento como una memoria USB, tarjeta, disco o cable que encuentres tirado por ahí; ha habido casos en los que personas han colocado código malicioso en dispositivos ajenos dejando una memoria USB infectada en lugares públicos.

Si te preocupa lo que pueda haber en la unidad de un colega que necesita conectar a tu máquina, considera la posibilidad de utilizar un CIRCLean stick para comprobar primero si contiene malware.

Aprende por qué recomendamos esto

Los programas maliciosos pueden propagarse de un dispositivo a otro a través de dispositivos más pequeños que se conectan a ellos, en particular tarjetas SD, unidades USB, cables USB, memorias "flash" y otros medios de almacenamiento externo. También se ha encontrado malware en estaciones de carga públicas.

Utiliza una buena higiene con la información sensible

- Almacena o envía información sensible utilizando métodos de cifrado.

- Almacena o envía la información sensible utilizando métodos de cifrado.

- Ten en cuenta que muchas estafas implican que alguien se comunique contigo de manera inesperada, ya sea electrónicamente o por teléfono, haciéndose pasar por una empresa u oficial del gobierno que necesita esta información.

- Ten especial cuidado con las ventanas emergentes o enlaces extraños que soliciten esta información.

- La información sensible incluye:

- Tu fecha de nacimiento u otra información de identificación personal

- Contraseñas

- Información financiera, incluyendo números de cuenta bancaria o tarjeta de crédito

- Información identificativa, incluidos los números de identificación del gobierno, los números de pasaporte y los números de las tarjetas que utilizas para entrar en una oficina

- Códigos de licencias

- Tus huellas dactilares o escaneos de iris

Aprende por qué recomendamos esto

Cierta información sobre ti podría ser peligrosamente mal utilizada si cayera en las manos equivocadas. Muchas personas no son conscientes de que el correo electrónico sin cifrar no es una forma segura de enviar esta información, ya que con frecuencia se almacena en varios ordenadores y servidores, lo que dificulta la eliminación de todas las copias.

Asegura otros "dispositivos inteligentes"

- Considera si el riesgo de tener dispositivos adicionales conectados a Internet a su alrededor supera las ventajas de lo que pueden hacer por ti.

- Considera desconectar tu televisor completamente de Internet o de la electricidad cuando no lo estés usando.

- Desactiva los altavoces inteligentes como Alexa o Siri. Sigue las instrucciones de la sección "desactivar controles de voz" de la guía de seguridad básica de tu dispositivo: Android, iOS, macOS o Windows.

- Desactiva el reconocimiento automático de contenidos (ACR) en los

televisores inteligentes. El reconocimiento automático de contenidos es

una tecnología de los televisores inteligentes que intenta identificar los

programas que ves, tanto si los recibes por cable, por aire, a través de

servicios de streaming o incluso a través de soportes físicos como

memorias USB.

- Apple TV - Desactivar el reconocimiento automático de contenidos (ACR) desactivando Siri.

- Otros televisores, incluidos Android, Amazon Fire, LG, Roku, Samsung y Sony - Primero asegure su smart TV y, a continuación, desactive ACR.

Aprende por qué recomendamos esto

Algunos programas maliciosos están diseñados para infectar otros dispositivos a los que están conectadas sus víctimas. Muchos de estos dispositivos conectados a Internet no están tan protegidos como nuestros ordenadores y teléfonos. Pueden ser "televisores inteligentes", dispositivos que controlas con una aplicación de tu teléfono, "electrodomésticos inteligentes" como sistemas de iluminación o calefacción, o incluso juguetes de niños. Quienes buscan atacarte pueden utilizar estos dispositivos para entrar en otros más importantes o atacar otros dispositivos como parte de una "botnet" zombi. Los televisores inteligentes, en particular, pueden escuchar el sonido a su alrededor y grabar lo que dice la gente, utilizando una tecnología llamada "reconocimiento automático de contenido" (ACR, por sus siglas en inglés). Comparten lo que escuchan con anunciantes y otros terceros. Puedes desactivar el ACR siguiendo las instrucciones de esta sección.

Reinicia el dispositivo a menudo y apágalo durante la noche

Aprende por qué recomendamos esto

Los programas espía no suelen ser persistentes. Reiniciando regularmente tu dispositivo, puedes deshacerte de algunas infecciones de spyware.

También hay que tener en cuenta que el malware suele aprovechar los momentos en los que no estás utilizando tus dispositivos para buscar o enviar datos, por lo que es menos probable que te des cuenta de que algo va mal. Apagar tus dispositivos y conexiones durante la noche puede ayudar a protegerte contra esto.

Si sospechas que tu dispositivo ha sido infectado...

Desconecta tu dispositivo de las redes

- Apaga el wifi, los datos móviles, el Bluetooth y otras formas inalámbricas de comunicación con otros dispositivos.

- Desenchufa todos los cables (como los de Ethernet) que el dispositivo esté utilizando para comunicarse con otros dispositivos.

Aprende por qué recomendamos esto

Al desconectar tu dispositivo de todas las redes, evitarás que el malware envíe datos, reciba comandos o infecte otros dispositivos.

Evita conectar medios de almacenamiento al dispositivo infectado

- No conectes discos duros externos, memorias USB, tarjetas de memoria u otros dispositivos extraíbles a menos que estés preparado para desecharlos o sepas cómo desinfectarlos de forma segura.

- Del mismo modo, evite utilizar cualquier cosa que haya estado conectada previamente al dispositivo infectado.

Aprende por qué recomendamos esto

Los dispositivos infectados pueden propagar infecciones a otros dispositivos, por lo que es mejor aislarlos.

Ejecuta tu software anti-malware

Aprende por qué recomendamos esto

A veces puedes eliminar una infección de malware simplemente ejecutando tu software antimalware. Sin embargo, ten en cuenta que algunos programas maliciosos están diseñados para sobrevivir a una reinstalación completa del sistema operativo y no pueden ser erradicados por una herramienta antivirus estándar. La mayoría de las infecciones se sitúan en algún punto intermedio: pueden resistir a un software antimalware estándar, pero también pueden erradicarse con algún esfuerzo adicional.

Usa una unidad de rescate

- Si el dispositivo infectado es un ordenador, reinícialo desde una unidad de rescate antimalware (como Windows Defender Offline o el AVG Rescue Disk).

- Cuando hayas terminado, desecha la memoria USB que utilizaste para crear la unidad de rescate.

Aprende por qué recomendamos esto

Si la infección de malware sigue regresando o se resiste a tus esfuerzos por limpiarla de tu dispositivo, iniciar tu dispositivo desde una unidad de rescate puede ayudar a eliminar los archivos infectados en lo más profundo de tu sistema operativo.

Realiza copias de seguridad de tus archivos

- Haz una copia de seguridad de tus documentos más importantes en una unidad

limpia y sin usar, preferiblemente una que puedas conectar a tu

dispositivo.

- Ten en cuenta que tu dispositivo podría haber sido infectado por un archivo que tu considerabas legítimo, especialmente por formatos de documentos como PDF, documentos de Word o imágenes. Analiza tus documentos con una herramienta antimalware actualizada antes de copiarlos de nuevo a tu ordenador limpio.

- No realices copias de seguridad de aplicaciones o software.

Aprende por qué recomendamos esto

Tendrás que borrar todo lo que puedas de tu dispositivo para erradicar todo rastro del malware que lo ha infectado. Así que primero asegúrate de que has copiado tus archivos más importantes en una unidad nueva y limpia para evitar que se borren y, a continuación, asegúrate de que la infección no ha sido causada específicamente por uno de estos archivos.

Limpia tu navegador borrando la carpeta de perfiles

Si tu navegador tiene un comportamiento extraño o sospechas que puede estar infectado con adware o un virus, después de ejecutar un escaneo con tu software anti-malware también puedes intentar limpiar la infección borrando la carpeta del perfil de tu navegador.

Ten en cuenta que al eliminar esta carpeta se borrará la información guardada en ella, como todas las contraseñas que hayas guardado en el navegador, los marcadores, los complementos del navegador y las cookies. Antes de eliminar la carpeta, considera seguir las instrucciones siguientes para hacer una copia de seguridad de esta información.

- Localiza tu carpeta de perfil:

- Puedes hacer una copia de seguridad de toda la carpeta de perfil o pasar al paso 3 y hacer solo una copia de seguridad de tus marcadores y contraseñas. Para hacer una copia de seguridad de todo el perfil, copia la carpeta en otra ubicación de tu computadora o déjala en su lugar, pero cámbiale el nombre añadiendo el sufijo «-respaldo» a su nombre.

- Haz una copia de seguridad de tus favoritos:

- Copia de seguridad de marcadores en Firefox.

- Para saber cómo hacer una copia de seguridad de los marcadores en Chrome/Chromium, consulta "Mover o exportar marcadores a otro navegador" en Importar marcadores y configuración de Chrome.

- Haz una copia de seguridad de las contraseñas que tengas almacenadas en

tu navegador:

- Si tu navegador ha sido infectado, ten en cuenta que las contraseñas que hayas almacenado en él pueden haber dejado de ser seguras. Después de deshacerse de la infección, es una buena idea cambiar estas contraseñas y almacenarlas en un gestor de contraseñas.

- Copia de seguridad de las contraseñas almacenadas en Firefox.

- Copia de seguridad de contraseñas almacenadas en Chrome/Chromium.

Después de hacer una copia de seguridad de los datos importantes de tu perfil, borra la carpeta de tu perfil e importa los datos de la copia de seguridad siguiendo estos pasos:

- Cierra el navegador y elimina la carpeta del perfil.

- Abre tu navegador. Debería parecer recién instalado.

- Si los comportamientos extraños han desaparecido, puedes importar tus

marcadores y contraseñas. Ten en cuenta que recuperar toda tu carpeta de

perfiles probablemente también recuperará los problemas que tenías con el

navegador.

- Firefox: importa tus marcadores y contraseñas.

- Chrome/Chromium: importa tus marcadores y contraseñas.

Aprende por qué recomendamos esto

Algunos programas maliciosos pueden almacenarse dentro del navegador. A veces, la única forma de deshacerse de una infección del navegador es eliminando la carpeta de perfil local del navegador.

Realiza un restablecimiento de fábrica o reinstala el sistema operativo

- Haz primero una copia de seguridad de tus archivos más importantes.

- Para los dispositivos móviles, sigue las instrucciones que aparecen a

continuación para realizar un restablecimiento de fábrica:

- Android - Los dispositivos Android difieren, pero intenta seguir las instrucciones de la documentación oficial sobre cómo restablecer un dispositivo Android a los ajustes de fábrica.

- iOS - Sigue las instrucciones oficiales de cómo restaurar un iPhone, iPad o iPod a los ajustes de fábrica.

- En el caso de los ordenadores, sigue las instrucciones para reinstalar el

sistema operativo:

- Linux - Siga la guía sobre cómo reinstalar Ubuntu sin perder el contenido de la carpeta de inicio. En otras distribuciones de Linux, es posible que desees hacer una copia de seguridad de la carpeta de inicio antes de reinstalar el sistema operativo.

- macOS - Sigue las instrucciones de la guía oficial sobre cómo reinstalar macOS.

- Windows - Sigue la guía oficial sobre cómo reinstalar Windows.

Aprende por qué recomendamos esto

Muchos dispositivos ofrecen la capacidad de restablecer completamente su sistema operativo. Hacerlo puede eliminar ciertos tipos de malware, pero asegúrate de haber guardado archivos importantes antes de hacerlo. Ten en cuenta que es posible que necesites volver a configurar algunas de tus opciones y reinstalar algunas aplicaciones después de realizar esta acción.

Adquiere un dispositivo nuevo

Si la infección por malware afecta a un dispositivo antiguo, plantéate comprar uno nuevo.

Aprende por qué recomendamos esto

Por desgracia, a veces es imposible deshacerse del malware en un dispositivo antiguo. Tanto si tu dispositivo viejo sigue mostrando signos de una infección como si no después de haber seguido los pasos recomendados en esta sección, la solución más segura para protegerte contra el malware puede ser conseguir un nuevo dispositivo que admita actualizaciones a la última versión del sistema operativo y otros programas.

Avanzado: utiliza una distribución de Linux para hacer copias de seguridad de tus archivos

- Asegúrerate de que tu dispositivo infectado no está conectado a la red mediante wifi, Ethernet u otras conexiones.

- Obtén una memoria USB nueva y limpia.

- En un dispositivo separado, no infectado, usando la memoria USB, crea una unidad USB viva de Ubuntu o Tails.

- Apaga el dispositivo infectado.

- Inserta el live USB en el dispositivo infectado.

- Reinicia el dispositivo infectado; debería arrancar desde el live USB.

- Mueva sus archivos más importantes del dispositivo infectado a una nueva

unidad limpia que no sea la memoria USB activa.

- Ten en cuenta que tu dispositivo podría haber sido infectado por un archivo que tu considerabas legítimo, especialmente por formatos de documentos como PDF, documentos de Word o imágenes. Analiza tus documentos con una herramienta antimalware actualizada antes de copiarlos de nuevo a tu ordenador limpio.

- Apaga el dispositivo infectado.

- Desecha la memoria USB activa; no vuelvas a conectarla a ningún dispositivo o podrías propagar la infección.

Aprende por qué recomendamos esto

Arrancar el ordenador infectado desde una memoria USB activa (con Ubuntu o Tails instalados) ayudará a evitar que la infección se propague al disco de copia de seguridad y más allá.

Ten en cuenta que el malware puede propagarse a través de archivos como PDF, documentos de Word o imágenes, así que asegúrate de hacer sólo copias de seguridad de archivos muy importantes y posiblemente escanearlos con una herramienta antivirus antes de importarlos a un dispositivo limpio.

Estrategias avanzadas

Asegura tu router de internet

- Necesitarás los datos de acceso del administrador de su router. Si ya no

tienes el manual o el contrato que incluye esta información, busca:

- una pegatina en el estuche del router que pueda tener esta información,

- la contraseña por defecto, que podrás encontrar en la página «Contraseñas de router» (busca el fabricante de tu router).

- Ten en cuenta también que, idealmente, la contraseña predeterminada puede

haber sido cambiada para aumentar la seguridad. Pregúntate quién pudo

haberla cambiado y dónde podría haber guardado la nueva contraseña esa

persona.

- Si no puedes acceder al enrutador, intenta restablecerlo a su configuración de fábrica. Para saber cómo hacerlo, busca el modelo de tu enrutador y «restablecimiento de fábrica» o sigue las instrucciones de How-to Geek sobre cómo restablecer un enrutador a su configuración de fábrica (https://www.howtogeek.com/434350/how-to-factory-reset-a-router/).

- Abre tu navegador y asegúrate de que tu computadora esté conectada a tu propia red wifi.

- Si no conoces la dirección de la página de inicio de sesión del panel de control de tu enrutador, sigue las instrucciones del sitio web Port Checker.

- Antes de cambiar nada, haz una captura de pantalla de lo que ves tras acceder al panel de control del router, así siempre podrás volver a cambiar la configuración si algo va mal.

- Cambia la contraseña de acceso del administrador. El acceso al panel de control del router permite modificar la configuración del router, así que crea una contraseña fuerte y única utilizando tu gestor de contraseñas como se explica en nuestra guía sobre gestores de contraseñas.

- Cambia el nombre de tu red:

- No utilices el nombre por defecto (que puede dar a las personas atacantes información sobre las posibles vulnerabilidades que afectan a tu router).

- No utilices un nombre que te identifique a ti, a tu organización o a tu familia.

- Puedes tener la opción de hacer que tu red wifi sea invisible, de modo que los dispositivos tengan que conocer tu nombre para conectarse. Asegúrate de que tus dispositivos pueden conectarse de esta forma.

- Busca información en la página del panel de control sobre las actualizaciones del software de tu router (conocido como firmware). Busca en línea la última versión del software y actualízalo si es posible.

- Bajo "protocolo de seguridad", selecciona WPA3, WPA2-AES o WPA2 si es posible (en ese orden de preferencia). Si tu router no ofrece al menos WPA2, puede ser mejor comprar uno nuevo, ya que otros protocolos dejan tu router vulnerable a ataques.

- Asegúrate de que tu router o punto de acceso wifi tenga un firewall habilitado. La mayoría lo tiene, pero vale la pena verificarlo.

Aprende por qué recomendamos esto

Tu router es la pasarela entre tu red local, incluidos tu wifi y tus dispositivos, y el resto de Internet. Tu cortafuegos añade otra capa de protección. No todo el mundo puede acceder a la configuración de su router; muchos de nosotros recibimos nuestros routers de nuestros proveedores de internet y a veces nos impiden cambiar la configuración. Sin embargo, siempre puedes intentar acceder a tu router, cambiar la configuración y hacer que tu conexión sea más segura. Como alternativa, puedes optar por comprar tu propio router, protegerlo, conectarlo al router de tu proveedor de internet y utilizar el wifi de tu propio router.

Si el software de tu router es antiguo y no puedes actualizarlo, o si te gustaría tener un mejor control sobre tu router, puedes plantearte sustituir el sistema operativo del router por una opción gratuita y de código abierto como OpenWrt, DD-WRT o FreshTomato. Ten en cuenta que sustituir el sistema operativo de un router es una tarea avanzada y un error puede inutilizar tu router.

Usa Qubes OS

Qubes OS es una alternativa a Windows, macOS y Linux que proporciona una protección muy fuerte contra el malware al dividir tu dispositivo en secciones seguras que no pueden acceder entre sí. Qubes utiliza Linux, entre otras herramientas. Superficialmente, se asemeja al sistema operativo Linux hasta cierto punto.

Evita el software sin licencia y considera alternativas gratuitas y de código abierto

El software propietario, como macOS o Windows, a menudo requiere una prueba de que se compró legalmente antes de poder instalar actualizaciones. Si utilizas una copia sin licencia (también conocida como "pirata") de Microsoft Windows, por ejemplo, es posible que no puedas actualizarlo, lo que podría exponerte a ti y a tu información a enormes riesgos. Algunos programas sin licencia vienen incluso con malware ya instalado. Al no tener una licencia válida, te pones en peligro a ti mismo y a los demás.

Depender de software no sin licencia también puede presentar riesgos no técnicos. Las autoridades en algunos países utilizan el software sin licencia como pretexto para confiscar dispositivos y cerrar oficinas pertenecientes a organizaciones con las que tienen diferencias políticas.

No es necesario adquirir software caro para protegerse de este tipo de amenazas. El software libre y de código abierto (FOSS) puede obtenerse y actualizarse gratuitamente. Las herramientas de software libre suelen considerarse más seguras que las propietarias porque su código fuente está a disposición del público y puede ser examinado por expertos independientes que pueden identificar problemas y aportar soluciones. Este enfoque transparente del desarrollo también hace más difícil que alguien oculte una puerta trasera que le permita acceder a partes importantes de su dispositivo sin que tu lo sepas.

El software gratuito es aquel que se distribuye de forma gratuita pero no necesariamente hace visible su código fuente al público. Aunque los expertos externos no pueden ver si su código contiene puertas traseras, aún puede ser más seguro que el software propietario que no tiene licencia o está "caducado."

Considera probar alternativas de software de código abierto (FOSS) a aquellos programas propietarios en los que confías. Si no encuentras algo que funcione para ti, considera alternativas de software gratuito (freeware) para cualquier software sin licencia que puedas estar utilizando.

Las aplicaciones de código abierto (FOSS) pueden ser similares y compatibles con el software propietario que reemplazan. Incluso si tus colegas siguen utilizando software propietario, es posible que aún puedas intercambiar archivos y compartir información con ellos. Como punto de partida, considera reemplazar Microsoft Office con LibreOffice.

También existen alternativas de software libre a los sistemas operativos Windows y macOS. Ubuntu Linux es uno de los más populares y fáciles de usar. Para probarlo, descarga una versión live USB de Ubuntu, instálala en una memoria USB, colócala en tu ordenador y reinicia. Cuando termine de cargarse, tu ordenador estará ejecutando Linux y podrás decidir qué te parece. Un Live USB no hará ningún cambio permanente en tu sistema operativo u otro software. Cuando hayas terminado, simplemente apaga tu ordenador y retira el live USB de Ubuntu para volver a tu sistema operativo y aplicaciones normales.

Linux también es una buena opción para ordenadores demasiado viejos para ejecutar versiones actualizadas de Microsoft Windows o macOS. En estos casos, puedes considerar distribuciones de Linux ligeras hechas para ordenadores antiguos, como por ejemplo Lubuntu o Xubuntu.