Защита от вредоносного кода

Содержание

- Обновите все программы

- Иногда злоумышленники "давят на эмоции" или иным образом подталкивают вас к быстрым действиям

- Будьте осторожны со ссылками, не торопитесь переходить по ним

- Будьте осторожнее, открывая вложения

- Сделайте так, чтобы на вашем компьютере отображались расширения файлов

- Аккуратнее с подозрительными всплывающими окнами

- Используйте антивирусы

- Соблюдайте правила обращения с USB-устройствами и кабелями

- Аккуратнее с важной (сенситивной) информацией

- Позаботьтесь о безопасности прочих "умных устройств"

- Чаще перезагружайте свое устройство, отключите его на ночь

- Если подозреваете, что ваше устройство заражено...

- Советы продвинутым пользователям

- Избегайте нелицензионных программ, пользуйтесь бесплатным софтом с открытым кодом

Если вы хотите безопасности, важно держать устройства в порядке. Прежде чем говорить о шифровании данных, приватности коммуникаций, анонимном использовании интернета, нужно разобраться с защитой устройств от вредоносного кода (вирусов и прочего). Вредоносный код снижает эффективность любых иных действий по обеспечению безопасности.

Всякое устройство может стать мишенью для вредоносного кода. Разговоры о том, что это касается только Windows-устройств, больше не актуальны. Вам стоит позаботиться о некоторых шагах по обеспечению безопасности, даже если у вас операционная система macOS, Linux, Android или iOS.

Обновите все программы

- Используйте самую свежую версию операционной системы, это хорошо для безопасности вашего устройства:

- Ниже перечислены советы о том, как обновлять приложения вручную и

автоматически.

- Android — следуйте инструкциям Как обновить Google Play и приложения на Android.

- iOS — приложения, которые вы скачиваете из App Store, обновляются автоматически. Впрочем, можно делать это и вручную. Подробности в материале Обновление приложений на устройствах Apple вручную.

- Windows — включение автоматического обновления приложений.

- macOS

- Linux — если вы установили полную десктопную версию Ubuntu,

программы по умолчанию будут обновляться ежедневно. Если хотите

изменить эту настройку, почитайте эту wiki-страницу сообщества Ubuntu

об автоматическом

обновлении.

- Включение автоматического обновления зависит от дистрибутива Linux на вашем компьютере. Обратитесь к официальной документации по вашему дистрибутиву.

Почему мы советуем делать так

В коде программ и операционных систем каждый день обнаруживаются какие-нибудь уязвимости. Разработчики-программисты не могут предсказать, где случится следующая "дырка", ведь код довольно сложный. Злоумышленники могут использовать эти уязвимости, чтобы проникнуть на ваши устройства.

Однако разработчики программ регулярно выпускают "заплатки", устраняющие эти уязвимости. Вот почему так важно использовать последнюю версию операционной системы и установленных программ на каждом устройстве. А чтобы не забывать об этом, мы советуем включить автоматическое обновление.

Иногда злоумышленники "давят на эмоции" или иным образом подталкивают вас к быстрым действиям

- Бывает, кто-нибудь присылает email, сообщение в мессенджере, какое-то уведомление, содержание которого вас пугает, тревожит, вызывает стресс или резкие эмоции, любопытство. Возьмите за привычку примечать такие сообщения. Если автор говорит о надвигающейся угрозе или о том, что вы рискуете упустить некую возможность, будьте осторожны. Постарайтесь копнуть глубже и разобраться, о чем именно вас просят.

- Если в сообщении есть что-то странное или выбивающееся из контекста, будьте осторожны.

- Если автор сообщения призывает действовать немедленно, возьмите паузу.

- Аккуратнее с любыми попытками добраться до приватной или важной информации (паролей, номеров аккаунтов, имен, идентификаторов и т.д.), хоть по email, хоть по голосовой связи или при личном контакте.

- Не доверяйте тому, кто просит вас установить программу, приложение или расширение браузера (например, TeamViewer или AnyDesk).

- Многие сообщения про участие в бесплатной лотерее или подобная реклама пытаются обманным путем заставить пользователей установить вредоносный код.

- Не щелкайте кнопку "Далее", если не уверены в безопасности предлагаемого действия. Чтобы подтвердить свою личность, собеседник может воспользоваться другим каналом связи. Например, если в сообщении вы видите ссылку на некую платформу, убедитесь, что там у вас и правда есть там аккаунт. Если вы получили от кого-то подозрительный email, можно связаться с отправителем по телефону.

- Обратите внимание на инструкции в наших разделах о ссылках, вложениях, файловых расширениях и всплывающих окнах.

Почему мы советуем делать так

Эксперты по безопасности считают, что человеческие эмоции и привычки — самая большая уязвимость в том, что касается цифровой безопасности. Человека можно склонить следовать определенным инструкциям. Например, если призвать его действовать быстро, или спровоцировать его любопытство, или угрожать ему.

Стресс, характерный для правозащитной работы, может сделать нас особенно уязвимыми к атакам такого рода. Многие убеждены, что уж их-то обвести вокруг пальца не удастся. Но если подумать дважды, можно остановить попытки установки вредоносных программ на наших устройствах, которые рассчитаны на наше незнание.

Будьте осторожны со ссылками, не торопитесь переходить по ним

Посмотрите внимательно на адрес в ссылке перед тем, как щелкать по ней. Это особенно важно, если вы получили ссылку по email, SMS или в чате.

- На компьютере подведите курсор мыши к гиперссылке в email (или на веб-сайте), чтобы увидеть полный адрес ссылки.

- На мобильном устройстве увидеть ссылки сложнее. Будет лучше не

переходить по ним и сначала проверить на компьютере. Если вам все-таки

нужно открыть ссылку на мобильном устройстве, попробуйте один из

описанных ниже вариантов.

- Если у вас Android, можно установить приложение URLCheck. Оно анализирует URL перед открытием. Скачать его можно из Google Play или F-Droid.

- Как в Android, так и в iOS большинство приложений позволяет увидеть встроенные в текст ссылки, если нажать на текст и удерживать палец до появления запроса. Так можно увидеть встроенную ссылку и несколько вариантов "что с ней делать".

Вот как можно разобраться с веб-ссылкой.

Найдите в адресе первый "/" после "https://".

Обратите внимание на предыдущую точку и слово до нее. Например, на странице (

https://securityinabox.org/ru/phones-and-computers/malware/) нас интересует слово "securityinabox".Похоже на сайт, который вы хотели посетить? Если нет, возможно, кто-то пытается вас обмануть.

На следующей анимированной GIF-картинке показано, какие шаги нужно сделать для проверки веб-адреса.

Если увидели странную ссылку и хотите разобраться, первый совет: НИКОГДА не щелкайте по ней. Чтобы проверить, насколько она безопасна, скопируйте веб-адрес и отправьте его на один из сервисов проверки:

Если вы все-таки щелкнули по подозрительной ссылке:

- следуйте инструкции Digital First Aid Kit о подозрительных сообщениях;

- сделайте скриншот и отправьте тому, кто поможет вам обеспечить безопасность вашего устройства;

- не забудьте запустить антивирус на том устройстве, где щелкнули по ссылке.

Почему мы советуем делать так

Большинство случае заражения вредоносным кодом и шпионскими программами связано с посещениями вредоносных веб-страниц.

Будьте осторожнее, открывая вложения

- Отнеситесь внимательно к непонятным файлам, прикрепленным к электронным письмам, сообщениям в чатах и др.

- Убедитесь, что знаете отправителя. Попробуйте связаться с ним по другому каналу (например, личная встреча или разговор по телефону, если вам отправили email). Удостоверьтесь, что вам действительно отправили это вложение.

- Если вам совершенно необходимо открыть подозрительный файл формата PDF или иной документ, избавиться от опасных элементов поможет приложение Dangerzone. Список поддерживаемых типов файлов можно видеть на этой странице.

Почему мы советуем делать так

Многие случаи заражения шпионскими программами и прочим вредоносным кодом связаны с тем, что кто-то непреднамеренно скачал файл, а тот запустил нежелательный вредоносный код.

Сделайте так, чтобы на вашем компьютере отображались расширения файлов

Ради вашей безопасности убедитесь, что в файловом менеджере видны расширения файлов.

- Linux — в Ubuntu файловые расширения отображаются по умолчанию.

- macOS — сделайте так, чтобы расширения отображались на вашем устройстве.

- Windows — о том, как сделать расширения видимыми на вашем устройстве, рассказано в официальной документации Microsoft.

Прежде чем вы откроете файл, обратите внимание на расширение. Оно находится в конце и отделено от названия точкой. Вы можете встретить файлы "с двумя расширениями". Иногда это в порядке вещей (.tar.gz), но некоторые варианты, например, jpg.exe, выглядят подозрительно.

Спросите себя: этот формат файла я ожидаю увидеть? Он выглядит необычно? Чтобы представить, какие форматы/расширения что значат, можно сверяться с перечнем файловых форматов и списком файловых расширений.

Вот некоторые файловые расширения, принадлежащие вредоносам.

Почему мы советуем делать так

Злоумышленник, который заражает устройство вредоносным кодом, может приложить силы, чтобы зараза выглядела как безвредный документ. Один из вариантов — изменить расширение файла, то есть, информацию о типе файла. Это данные в конце названия файла, отделенные от имени точкой, обычно 2-4 символа. Чтобы вас обмануть, злоумышленник может изменять расширение, например, с исполняемого кода (того, при котором файл можно запустить) на какое-нибудь привычное вам расширение (к примеру, .doc, .txt или .pdf). Файлы с такими расширениями злоумышленники часто пересылают во вложениях email и в чатах.

Аккуратнее с подозрительными всплывающими окнами

В большинстве современных браузеров всплывающие окна блокируются по умолчанию. Можете проверить, включена ли эта функция в вашем браузере. Вот как это делается:

- Chrome/Chromium;

- Firefox;

- Microsoft Edge;

- в Safari всплывающие окна по умолчанию не блокируются, но вам могут пригодиться инструкции по блокированию всплывающих окон на всех сайтах.

Блокирование всплывающих окон в браузерах может помешать нормальному отображению некоторых сайтов, где такие окна используются для чего-то важного. Чтобы разрешить всплывающие окна на определенных сайтах, нужно добавить эти сайты в список исключений.

Блокирование всплывающих окон не всегда бывает успешным. Если вы хотите, чтобы всплывающие окна и прочая реклама не попадала к вам в браузер, установите uBlock Origin для Firefox или Chrome/Chromium. Получите дополнительную защиту.

Если всплывающее окно появляется неожиданно (вне зависимости от того, используете ли вы браузер), возможно, действует некий вредоносный код. Ниже приводятся советы на этот случай.

- Подождите. Ничего не щелкайте.

- Внимательно прочтите содержимое окна. Что вас просят сделать?

- Если ничего такого вы не собирались делать, закройте окно кнопкой в верхней части окна, не нужно нажимать на "да" или "ОК".

- Знайте приложения, которые сами установили. Не разрешайте скачивать обновления тем приложениям, которые вы не устанавливали.

- Если вы не уверены, что именно запрашивает обновления (приложение или устройство), проверьте магазин приложений или официальный сайт с дистрибутивами. Выясните, было ли обновление на самом деле. Обычно этому сопутствует какое-нибудь объявление. Или загляните в список версий и узнайте, когда был последний релиз.

Почему мы советуем делать так

Может показаться, что влезть в чужой компьютер — дело, требующее скрытности и крутых программистских знаний. На самом деле, одна из самых сильных способностей хакера — подтолкнуть другого человека к совершению определенных действий. Кнопка или гиперссылка могут призывать скачать что-то полезное, а по факту на ваше устройство запишут вредоносный код.

Используйте антивирусы

Используйте тот антивирус, который вам больше подходит

- В операционной системе Windows мы советуем включать встроенную антивирусную защиту.

- В Linux можно сканировать устройство на вредоносный код вручную с помощью ClamAV. Имейте в виду, что это лишь сканер. ClamAV не станет постоянно мониторить ваше устройство для защиты от заражения. ClamAV позволяет выяснить, есть ли на конкретном устройстве вредоносный код. Эту программу можно запускать с флешки (особенно полезно, если у вас нет прав на установку программ на вашем компьютере). Вы также можете обратить внимание на платные антивирусы (к примеру, ESET NOD32).

- Есть и другие кросс-платформенные антивирусы.

Почему мы советуем делать так

Самое важное, что можно сделать для безопасности ваших устройств — регулярно обновлять операционную систему и установленные программы. Впрочем, использовать приложения для борьбы с вирусами и прочим вредоносным кодом, если он уже проник на компьютер, тоже важно.

Используйте антивирус безопасным образом

- Какой бы антивирус (приложение для защиты от вредоносного кода) вы ни установили, убедитесь, что он работает и обновляется.

- Периодически выполняйте сканирование вручную.

- Обратите внимание: все программы для борьбы с вирусами и прочим вредоносным кодом собирают данные о том, как используются устройства. Они могут делиться некоторыми данными со своими разработчиками. Были случаи, когда эту информацию продавали на сторону.

Выберите какой-нибудь один антивирус

- Запускайте только одну программу для борьбы с вредоносами. Если вы запустите одновременно две программы или больше, они могут начать конфликтовать друг с другом.

- Если у вас есть необходимость переключаться между антивирусными приложениями, наш совет: перед тем, как устанавливать новый антивирус, полностью удалите предыдущий.

Почему мы советуем делать так

Может показаться, что использовать два антивируса (или программы для борьбы с вредоносным кодом) надежнее, чем один. Но такие инструменты часто идентифицируют "коллегу" как нечто подозрительное и принимаются вставлять друг другу палки в колеса. (Примерно как два лекарства могут взаимодействовать между собой). Выберите что-то одно.

Включите автообновление для антивируса

- Убедитесь, что программа для борьбы с вирусами (вредоносным кодом) обновляется автоматически. Если это нельзя обеспечить, лучше поищите другой антивирус.

- Настройте антивирус на регулярную проверку обновлений.

Почему мы советуем делать так

Каждый день появляются новые вредоносные программы. Соответственно, выпускаются и программы для борьбы с ними. Если вы не включите для них автоматические обновления, ваш компьютер скоро станет уязвимым. Бывает, что на новом компьютере предустановлена антивирусная программа, но она в какой-то момент требует регистрации (и оплаты), иначе перестает обновляться. В этом случае, если вы предпочитаете бесплатные программы, лучше удалить предустановленное приложение и выбрать что-нибудь из списка антивирусных программ.

Регулярно сканируйте устройство на вирусы

- Если у вашей программы для борьбы с вредоносным кодом есть режим "всегда включено", активируйте его. У разных программ такой режим называется по-разному, например, "Защита в реальном времени" или "Резидентная защита".

- Сканируйте устройство после того, как вы:

- подключались к небезопасной сети (или сети, которой вы не доверяете);

- давали кому-то флешку попользоваться, и вам ее вернули;

- открывали подозрительные вложения email;

- нажимали на подозрительную гиперссылку;

- заметили, что у кого-нибудь дома, в офисе или в сообществе с устройством происходят странные вещи.

- Неплохо время от времени сканировать все файлы на компьютере. Вряд ли вам захочется делать это слишком часто, да и процедура долгая, так что разумно запустить ее на ночь. Однако такие "внеплановые" проверки позволяют выявить проблемы с режимом "всегда включено" вашей программы для защиты от вредоносного кода, а также проблемы с обновлениями.

Соблюдайте правила обращения с USB-устройствами и кабелями

На современных мобильных устройствах, будь то Android или iOS, возможность передачи данных по USB по умолчанию отключена. Но все-таки лучше стараться не подключать свои устройства к USB-разъемам, которые не пользуются вашим доверием. В этом разделе мы поговорим о том, как лучше заряжать устройства.

Если ваше устройство использует для подзарядки USB-кабель, а вы не уверены, что это исключительно кабель питания, не подключайтесь к публичной USB-зарядке. Используйте зарядное устройство и обычную электрическую сеть.

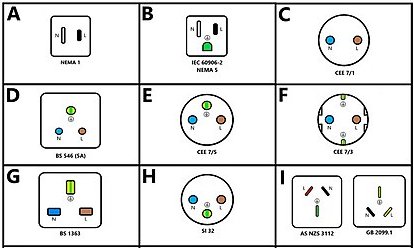

ПРАВИЛЬНО подключать зарядный кабель к зарядному устройству, а его — в розетку вроде такой:

Автор изображения Electro-world-standard, лицензия CC BY-SA 4.0, см. Wikimedia CommonsНЕПРАВИЛЬНО подключать кабель в USB-разъемы типа таких (если эти порты не на вашем собственном зарядном устройстве):

Автор изображения Amin, лицензия CC BY-SA 4.0, см. Wikimedia Commons

Если приходится использовать неизвестные USB-порты для зарядки, поможет блокировщик данных. Он не позволит передавать какие-либо данные и, соответственно, заразить ваше устройство. Лучше использовать собственный блокировщик, чтобы случайно не наткнуться на изделие, которое будет выполнять вредоносную функцию вместо защитной.

- Подробнее о USB-блокировщиках данных можно прочесть в материале USB data blocker: Why do you need one?.

- О фейковых USB-блокировщиках рассказывается в статье How to spot a fake data blocker that could hack your computer in seconds.

Никогда не пользуйтесь флешкой, картой памяти, диском или кабелем, который "просто валялся тут". Были случаи, когда злоумышленники подбрасывали флешки, зараженные вредоносным кодом.

Если коллега дал вам носитель данных, который необходимо подключить к вашему компьютеру, но вы переживаете "а нет ли там чего-нибудь плохого", попробуйте сначала проверить носитель на вредоносный код с помощью инструмента CIRCLean stick.

Почему мы советуем делать так

Вредоносный код может распространяться от одного устройства к другому через подключаемые носители: флешки, карты памяти и пр. Вредоносный код обнаруживали также в зарядных USB-станциях.

Аккуратнее с важной (сенситивной) информацией

- Храните и пересылайте сенситивные данные только в зашифрованном виде.

- Внимательно проверяйте, кому передаете такую информацию.

- Многие мошеннические схемы подразумевают, что кто-то связывается с вами (пишет сообщение или звонит по телефону), представляется сотрудником компании или государственного учреждения и пытается выведать важную информацию.

- Особенно осторожны будьте с выпрыгивающими окошками или подозрительными ссылками, которые запрашивают такие данные.

- Примеры сенситивных данных:

- дата вашего рождения или иная идентифицирующая информация;

- пароли;

- финансовая информация, включая номера банковского счета или кредитной карты;

- идентифицирующая информация, включая ID жителя страны, паспортные данные, карточки доступа к офису;

- лицензионные номера;

- отпечатки пальцев или результаты сканирования радужной оболочки глаза.

Почему мы советуем делать так

Некоторые данные о вас могут нанести заметный ущерб, если они попадут в плохие руки. Многие люди не догадываются, что email без шифрования — недостаточно безопасный способ для передачи таких данных. Электронное письмо проходит через много компьютеров и серверов, избавиться от всех копий бывает нелегко.

Позаботьтесь о безопасности прочих "умных устройств"

- Сравните риск от разных дополнительных устройств, которые вас окружают и подключены к интернету, с той пользой, которую они приносят.

- Возможно, лучше отключать телевизор от интернета или даже от сети питания, если вы его не используете.

- Выключите голосовых помощников типа Alexa и Siri. О том, как это сделать, написано в инструкциях по голосовому управлению базовых рекомендаций по безопасности: Android, iOS, macOS, Windows.

- Отключите на своем смарт-ТВ функцию ACR (automatic content recognition,

автоматическое распознавание контента). Эта технология пытается

распознавать телепрограммы, которые вы смотрите хоть с антенны, хоть по

кабельному ТВ, хоть через интернет или с физического носителя (например,

USB-флешки).

- Apple TV — как отключить ACR путем деактивирования Siri.

- Остальные производители ТВ, в том числе Android, Amazon Fire, LG, Roku, Samsung, Sony − сначала обеспечьте безопасность своего телевизора, затем отключите ACR.

Почему мы советуем делать так

Некоторые вредоносные программы могут заражать не только конкретное устройство, куда они уже проникли, но и подключенные к нему другие устройства. Многие из таких подключенных к интернету устройств не так хорошо защищены, как компьютеры и телефоны. Это могут оказаться телевизоры Smart-TV или устройства, которые управляются с помощью приложения на смартфоне. Или это "умные устройства" вроде осветительных и нагревательных элементов, а то и детские игрушки. Злоумышленники могут использовать эти устройства, чтобы влезть в другие устройства, которыми вы пользуетесь, или превратить устройство в часть вредоносной бот-сети. Телевизоры Smart TV, в частности, умеют прослушивать звуки поблизости и записывать разговоры людей с помощью технологии автоматического распознавания контента (automatic content recognition, ACR). Тем, что они услышат, устройства делятся с рекламодателями и прочими посторонними. Вы можете отключить ACR, пользуясь инструкциями в этом разделе.

Чаще перезагружайте свое устройство, отключите его на ночь

Почему мы советуем делать так

Вредоносный код также бывает нетерпелив. Если вы регулярно перезагружаете устройство, то можете избавиться от некоторых инфекций.

Авторы вредоносных программ часто учитывают время, когда вы не работаете на своих устройствах, не ищете и не отправляете данные. В "тихий час" проще не заметить, что с компьютером происходит неладное. Выключайте устройства, отключайте сети на ночь.

Если подозреваете, что ваше устройство заражено...

Отключите устройство от всех сетей

- Выключите wifi, мобильную связь, Bluetooth и прочие беспроводные интерфейсы для связи с другими устройствами.

- Отсоедините все провода (например, сетевой кабель), которые используются для связи с другими устройствами.

Почему мы советуем делать так

Отключение устройства от всех сетей помешает вредоносной программе отправлять что-либо своему "хозяину", получать команды по сети или заразить другие устройства.

Не подключайте носители данных к зараженному устройству

- Не подключайте внешние диски, флешки, карты памяти, любые другие съемные носители за исключением тех, которые решили уничтожить, или если вы твердо знаете, как их "вылечить".

- Соответственно, не пользуйтесь тем, что подключалось к зараженному устройству.

Почему мы советуем делать так

Зараженные устройства могут распространять "инфекцию" на другие устройства, так что лучше их изолировать.

Запустите программу против вредоносного кода

Почему мы советуем делать так

Иногда избавиться от заразы помогает простой запуск антивируса. Но некоторые вредоносы способны пережить даже полную переустановку операционной системы. Простой антивирус с ними может не справиться. Большинство вредоносных программ находится где-то между этими двумя крайностями. Они сопротивляются попыткам их удалить, но в конце концов поддаются лечению.

Используйте диск-"спасатель"

- Если заражен компьютер, загрузите его со специального антивирусного загрузочного диска вроде автономного Windows Defender или AVG Rescue Disk.

- Когда закончите, избавьтесь от флешки, которую использовали для загрузки.

Почему мы советуем делать так

Если вредоносная программа сопротивляется попыткам удалить ее с устройства или возвращается к жизни после "излечения", загрузочное устройство поможет избавиться от зараженных файлов в недрах вашей операционной системы.

Сделайте резервную копию файлов

- Сделайте резервную копию самых важных документов на чистый,

неиспользованный диск, лучше на внешний носитель.

- Не забывайте: ваше устройство могло быть заражено посредством файла, который вы считали "нормальным". Особенно это касается документов PDF, Word, изображений. Обновите ваш антивирус и просканируйте документы перед тем, как копировать их обратно на "излеченный" компьютер.

- Не делайте резервные копии никаких программ.

Почему мы советуем делать так

Чем больше дискового пространства удастся "зачистить", тем выше шансы избавиться от вредоносного кода. Сначала скопируйте ваши самые важные файлы на новый чистый носитель (чтобы их случайно не стереть). Убедитесь, что инфекция не вызвана каким-либо из этих файлов.

Вычистите браузер — удалите папку профиля

Если браузер себя как-то странно веден или вы подозреваете, что он заражен вирусом либо рекламным "паразитом", попробуйте сначала антивирус, а если не сработает, то удалите папку профиля браузера.

Имейте в виду: при удалении профиля исчезнут все хранившиеся там пароли, закладки, браузерные расширения, куки-файлы. Перед тем, как удалять профиль, лучше сделать резервную копию этих данных.

- Где найти профиль:

- Можете сделать копию всей папки профиля или перейти сразу к третьему шагу и создать резервную копию только закладок и паролей. Чтобы сделать резервную копию всего профиля, нужно скопировать папку в другое место на компьютере или оставить на месте, но переименовать ее (добавить к названию папки суффикс "-backup").

- Сделайте резервную копию закладок:

- Firefox;

- Chrome/Chromium: см. раздел "Как перенести или экспортировать закладки в другой браузер" в материале "Как импортировать закладки и настройки Chrome".

- Сделайте резервную копию паролей, сохраненных в браузере:

- если ваш браузер был заражен, пароли, которые вы хранили в этом браузере, могут стать ненадежными; как только избавитесь от заражения, подумайте о том, чтобы сменить пароли и хранить их отныне в парольном менеджере;

- Firefox;

- Chrome/Chromium.

После того, как сделаете резервную копию важных данных профиля, удалите папку профиля и импортируйте данные из резервной копии.

- Закройте браузер и удалите папку профиля.

- Откройте браузер и убедитесь, что он выглядит, как при первом запуске.

- Если не видите ничего подозрительного, можете импортировать закладки и пароли. Имейте в виду, что полное восстановление профиля, вероятно, вернет и проблемы с браузером.

Почему мы советуем делать так

Некоторые вредоносные программы прячутся в браузере. Иногда единственный способ избавиться от заразы — удаление локальной папки профиля браузера.

Сбросьте устройство к заводским настройкам или переустановите операционную систему

- Сначала сделайте резервную копию самых важных файлов.

- Для мобильных устройств следуйте инструкциям ниже.

- Android — в мире много разных Android-устройств, советуем обратиться к официальной документации о сбросе Android-устройств к заводским настройкам.

- iOS — следуйте официальной документации по сбросу iPhone, iPad или iPod к заводским настройкам.

- Если у вас компьютер, переустановите операционную систему.

- Linux — обратите внимание на руководство по переустановке Ubuntu, чтобы сохранить содержание домашней папки. Для других сборок Linux лучшим вариантом может быть создание резервной копии домашней папки перед переустановкой операционной системы.

- macOS — следуйте инструкциям официального руководства по переустановке macOS.

- Windows — следуйте официальному руководству по переустановке Windows.

Почему мы советуем делать так

У многих современных устройств есть функция полной переустановки операционной системы. Возможно, это позволит разобраться с некоторыми вредоносными программами, но сначала надо сохранить важные файлы. Имейте в виду, что после переустановки вам придется поменять определенные настройки и переустановить некоторые программы.

Купите новое устройство

Если зараза атаковала старую технику, возможно, пора задуматься о покупке нового устройства.

Почему мы советуем делать так

К сожалению, иногда вредоносный код невозможно удалить со старого устройства. Есть ли на нем признаки заражения после всех описанных ранее процедур или нет, самое надежное решение для защиты от вредоносного кода — приобрести новое устройство, которое поддерживает самые свежие версии операционной системы и других программ.

Для продвинутых: используйте загрузочный носитель с рабочей версией Linux для резервного копирования файлов

- Убедитесь, что ваше устройство не подключено к сети по wifi, по проводу или как-либо еще.

- Возьмите чистую, новую флешку.

- На другом, заведомо не зараженном ничем компьютере создайте загрузочную флешку с рабочей версией Ubuntu или Tails.

- Выключите зараженное устройство.

- Вставьте флешку в зараженное устройство.

- Включите зараженное устройство и загрузите его с флешки.

- Перенесите свои самые важные файлы с зараженного устройства на новый

чистый диск (не на загрузочную флешку).

- Не забывайте: ваше устройство могло быть заражено посредством файла, который вы считали "нормальным". Особенно это касается документов PDF, Word, изображений. Обновите ваш антивирус и просканируйте документы перед тем, как копировать их обратно на "излеченный" компьютер.

- Выключите зараженное устройство.

- Избавьтесь от загрузочной флешки. Не подключайте ее ни к какому другому устройству, чтобы не допустить распространения заразы.

Почему мы советуем делать так

Загрузка зараженного компьютера с флешки (Ubuntu или Tails) поможет остановить распространение заразы на другие носители.

Имейте в виду: вредоносный код может распространяться в файлах PDF, Word, изображениях. Делайте резервную копию только самых важных файлов и по возможности сканируйте их антивирусом перед тем, как переносить на чистое устройство.

Советы продвинутым пользователям

Позаботьтесь о безопасности маршрутизатора

- Вам нужно знать, как выполнить админский вход в маршрутизатор. Если под

рукой нет руководства пользователя или договора, где прописан порядок

доступа, попробуйте так:

- отыщите наклейку с этими данными на корпусе маршрутизатора;

- используйте пароль по умолчанию, см. сайт "Router passwords" (ищите производителя вашего маршрутизатора).

- В идеале для безопасности пароль по умолчанию нужно сменить. Если такое

проделали с вашим маршрутизатором, подумайте, кто мог приложить к этому

руку и где этот человек мог сохранить новый пароль.

- Если у вас не получается войти, попробуйте сбросить маршрутизатор к заводским настройкам. Поищите в сети по модели маршрутизатора, как это сделать, или воспользуйтесь инструкциями по сбросу маршрутизатора к заводским настройкам.

- Откройте браузер и убедитесь, что компьютер подключился именно к своей wifi-сети.

- Если не знаете адрес страницы входа в контрольную панель маршрутизатора, попробуйте следовать инструкциям на сайте Port Checker website.

- Прежде, чем что-то менять, сделайте скриншот того, что видите в контрольной панели. Если что-то пойдет не так, вы сможете впоследствии вернуть свои настройки.

- Смените пароль администратора. Доступ к панели управления фактически позволяет менять настройки маршрутизатора. Поэтому создайте надежный и уникальный пароль. Сделать это поможет менеджер паролей (см. наше руководство по парольным менеджерам).

- Измените название своей сети.

- Не используйте имя по умолчанию. Оно подскажет злоумышленникам возможные уязвимости именно вашей модели маршрутизатора.

- Не используйте в названии сети данные, идентифицирующие вас, вашу организацию или членов вашей семьи.

- У маршрутизатора бывает опция, которая делает сеть невидимой в списке доступных сетей. Для подключения устройства должны "знать" название вашей сети. Убедитесь, что это работает для ваших устройств.

- Обратите внимание на информацию в панели управления маршрутизатором о его прошивке. Поищите в сети (лучше на сайте производителя маршрутизатора) последнюю версию прошивки. При необходимости обновите прошивку.

- В настройках маршрутизатора можно выбрать протокол безопасности. Выбирайте WPA-3, WPA2-AES или просто WPA2, если возможно (именно в таком порядке предпочтения). Если маршрутизатор не поддерживает даже WPA2, вероятно, лучше купить новый маршрутизатор. Остальные протоколы недостаточно хороши в смысле безопасности.

- Убедитесь, что в маршрутизаторе (точке доступа wifi) включен брандмауэр. У большинства он включен по умолчанию, но не мешает проверить.

Почему мы советуем делать так

Ваш маршрутизатор — шлюз между интернетом и вашей локальной сетью, вашими устройствами (и wifi). Брандмауэр добавляет новый уровень защиты. Не всякий пользователь с легкостью получает доступ к управлению маршрутизатором. Во многих случаях провайдеры доступа к интернету устанавливают пользователям собственные маршрутизаторы. И порой их настройки просто так не поменяешь. Впрочем, вы всегда можете выяснить, есть у вас доступ или нет, есть ли шанс сменить настройки. Как вариант — купить собственное устройство, выбрать параметры безопасности по своему вкусу и раздавать wifi с этого маршрутизатора.

Если прошивка вашего маршрутизатора устарела и вы не можете ее обновить, или вы хотите всерьез контролировать свой маршрутизатор, подумайте над заменой операционной системы маршрутизатора на что-то бесплатное и с открытым кодом. Примеры: OpenWrt, DD-WRT, FreshTomato. Пожалуйста, учтите: замена операционной системы маршрутизатора — задача для продвинутых пользователей. Ошибка может привести к нестабильной работе маршрутизатора.

Используйте Qubes OS

Qubes OS — альтернатива Windows, Mac и Linux. В Qubes встроена весьма эффективная защита от вредоносного кода. Ваше устройство "разделено" на логические области, произвольный доступ из одной области в другую запрещен. Qubes использует, в том числе, возможности Linux. Внешне Qubes тоже в какой-то мере напоминает Linux.

- Узнайте больше о том, как установить и использовать Qubes OS.

Избегайте нелицензионных программ, пользуйтесь бесплатным софтом с открытым кодом

Проприетарные программы вроде macOS и Windows для установки обновлений часто требуют подтвердить легальность покупки. Если вы, скажем, используете нелицензионную ("пиратскую") копию Microsoft Windows, обновление может не сработать. Вы и ваши данные окажетесь под угрозой. Некоторые нелицензионные копии даже распространяются с внедренным вредоносным кодом. Нет лицензии — выше риски.

Тот, кто полагается на нелицензионные программы, рискует не только с технической стороны. В некоторых странах власти могут использовать наличие "пиратских" программ как предлог для изъятия оборудования и закрытия офиса (если речь идет о политических оппонентах режима).

Чтобы защититься от подобных угроз, необязательно покупать дорогие программы. Есть немало бесплатных программ с открытым кодом. Часто они не хуже аналогов по функционалу, но безопаснее. Открытый код доступен всем, в том числе независимым специалистам, которые могут его изучать, находить уязвимости и предлагать решения. Такая прозрачность, помимо прочего, не позволяет разработчику встроить "лазейку" для тайного доступа к пользовательским устройствам и данным.

Бесплатные программы (freeware) не требуют денег, но не все они имеют открытый код. Если код закрыт, независимые эксперты и не могут заглянуть внутрь программы и понять, есть там умышленные уязвимости. Все же это безопаснее, чем проприетарная программа без лицензии или с истекшей лицензией.

Попробуйте бесплатные программы с открытым кодом вместо проприетарных. Если не удастся подобрать адекватную замену, постарайтесь подобрать что-нибудь из "просто" бесплатных программ.

Бесплатные программы с открытым кодом могут быть похожи на свои проприетарные аналоги и совместимы с ними по форматам файлов. Даже если ваши коллеги продолжают пользоваться проприетарными программами, вы сможете по-прежнему обмениваться с ними файлами и данными. В качестве первого шага попробуйте сменить Microsoft Office на LibreOffice.

Есть бесплатные альтернативы с открытым кодом и в мире операционных систем. Windows и macOS уже не единственно возможные варианты. Одна из самых популярных и простых операционных систем — Ubuntu Linux. Чтобы увидеть ее в действии, скачайте Ubuntu, установите ее на флешку, вставьте в порт компьютера и загрузите его с этой флешки. Когда операционная система загрузится, ваш компьютер будет работать на Linux. Попробуйте разные функции и сформируйте собственное мнение. Никакого вреда вашей операционной системе "по умолчанию" или установленным программам от этого не будет. Когда закончите тестировать Ubuntu, просто выключите компьютер, выньте флешку из порта и загрузите компьютер как обычно.

Linux также может стать неплохим решением, если ваш компьютер чересчур стар и "не тянет" современные версии Microsoft Windows или macOS. Для такого случая пригодится "легкий" дистрибутив Linux для пожилых компьютеров, например, Lubuntu или Xubuntu.