الحماية من البرمجيات الخبيثة

الفهرس

- تحديث البرمجيات

- تفادي الوقوع تحت ضغط الفاعلين الإجراميين الرامي إلى دفعكم إلى التصرف بلا تمعّن

- التمهّل قبل النقر و التحوّط عند تلقّي روابط

- التحوّط عند فتح المرفقات

- إظهار امتدادات أسماء الملفات لتجنّب الانخداع

- تفادي التنويهات المريبة

- استخدام مضادات البرمجيات الخبيثة

- الحذر عند وصل نبائط بمنافذ USB

- الحرص فيما يتعلّق بالمعلومات الحسّاسة

- تأمين "النبائط الذكية" الأخرى

- إعادة تشغيل النبائط دوريًّا، و إطفائها ليلًا

- عند الشك في إصابة نبيطة…

- نصائح متقدّمة

- تجنُّب استخدام البرمجيات بلا رخصة و النظر في البرمجيات الحرّة مفتوحة المصدر

المحافظة على صحّة النبيطة الخطوة الأولى الحرجة في مسار الأمان. قبل الانشغال بمسائل تعمية البيانات و تأمين الاتصالات و التصفّح بمجهولية يجب تحصين النبائط من البرمجات الخبيثة، فهي تقلل من فعالية أي إجراء آخر للتأمين تتّخذونه.

كل النظم عُرضة للإصابة بالبرمجيات الخبيثة، و لم يعد الحال أنْ أنظمة وِندوز وحدها المُعرّضة للإصابة. لذا ينبغي على مستخدمي ماك أو لينكس أو أندرويد أو iOS أيضًا التحوُّط.

تحديث البرمجيات

- فيما يلي إرشادات إلى كيفية الحصول على أحدث إصدارة من نظام تشغيل النبيطة لحمايتها بأفضل ما يُمكن:

- ثم اتّبعوا الإجراءات المبيّنة فيما يلي لتحديث التطبيقات المنصّبة يدويًا أو

تلقائيًا:

- أندرويد − إجراء تحديث تطبيق Play Store و التطبيقات المنصّبة بواسطته مُبيّن في وثائق جوجل.

- iOS − التطبيقات التي تنزّلونها من مستودع تطبيقات Apple يجري تحديثها تلقائيًّا، كما يمكنكم تحديث التطبيقات يدويًّا إنْ رغبتم.

- وِندوز − بتفعيل التحديث التلقائي للتطبيقات.

- macOS

- لينُكس − إن كنتم تستخدمون إصدارة سطح المكتب من أوبونتو فإنَّ

التطبيقات تُحدَّث تلقائيًّا يوميًّا، و يمكنكم تغيير دوريَّة

التحديث إنْ

رغبتم.

- تتفاوت كيفية تفعيل تحديث التطبيقات تلقائيًّا حسب توزيعة لينُكس العاملة في الحاسوب. لذا ينبغي الرجوع إلى دليل استخدام التوزيعة.

المزيد عن توصيتنا هذه

تُكتشف كُلّ يوم نقاط ضعف في الأكواد البرمجية لنظم التشغيل و التطبيقات و مشغّلات النبائط، لأنّه لا يُمكن التنبؤ بكّل العيوب و نقاط الضعف المحتملة بسبب التعقيد البالغ لتلك البرمجيات و تعدُّد طبقاتها. المهاجمون يستغلّون تلك الثغرات للنفاذ إلى النظم.

يُصدِر مطوّرو البرمجيات تحديثات لإصلاح عيوب اكتُشِفت بعد صدور البرمجيات أو سدّ ثغرات أمنية، لذا فمن الضروري الحرص على تنصيب أحدث إصدارات نظام التشغيل لكلّ النبائط التي تستعملون و التطبيقات المنصّبة فيها، و يُستحسن ضبط نُظُمكم لإجراء التحديثات تلقائيا دوريًّا، لإزاحة هذا العبء عنكم.

تفادي الوقوع تحت ضغط الفاعلين الإجراميين الرامي إلى دفعكم إلى التصرف بلا تمعّن

- دّربوا أنفسكم على ملاحظة الآثار التي تحدثها فيكم المستجدات المتعلّقة بالنظم التي تستخدمون، مثل التنويهات أو رسائل البريد، من ناحية كونها تزيد من قلقكم أو تخيفكم أو تثير فضولكم أو تحثّكم على استغلال فرصة نادرة. كلما راودتكم هذه المشاعر تمهّلوا للتفكير في حقيقة ما تُدفعون إلى فعله.

- إذا بدت لكم فحوى الرسالة غامضة أو غير متعلّقة بالسياق وجب التريّب فيها.

- تمهّلوا عندما تدعوكم رسالة أو تنويه إلى التصرّف الفوري.

- احذروا من محاولات دفعكم للإفصاح عن معلومات خاصّة أو حسّاسة، مثل كلمات السرّ و أرقام الحسابات و الأسماء و أرقام التعريف و الهويّات، سواء جَرَت عبر البريد الإلكتروني أو محاورة مكتوبة أو مكالمة صوتية أو في مواجهة.

- لا تثقوا في أي رسالة تطلب منكم تنصيب برمجية أو تطبيق أو مُلحقة للمتصفح أو لغيره من التطبيقات (مثل TeamViewer أو AnyDesk)..

- و لاحظوا أنّ أغلب رسائل "اربح مجّانًا" هي في الواقع خدع لدفع الناس إلى تنصيب برمجيات خبيثة أو الإفصاح عن بيانات.

- لا تضغطوا "للمواصلة" إلّا بعد التحقّق من مشروعية الطلب الذي تلقيتموه، و ذلك بالتواصل مع المرسل عبر قناة اتّصال مختلفة. مثلا، عند تلقي رسالة بريدية يتوجّب عليكم البحث في حسابكم في موقع الخدمة عن تنويه ذي علاقة بموضوعها.

- فيما يلي إرشادات إلى كيفية التصرّف حيال كُلٍّ من الروابط و المرفقات و امتدادات أسماء الملفات و النوافذ المنبثقة.

المزيد عن توصيتنا هذه

يرى خبراء الأمان أن عواطف الناس و عاداتهم أضعف حلقة في منظومة الأمان. فنحن عندما يُطلب منا التصرّف سريعا، أو عندما يُستثار فضولنا أو نشعر بالتهديد فإنّنا نطيع. الضغوط التي يتسبّب فيها العمل في مجال حقوق الإنسان قد تزيد من قابليتنا للوقوع في فخاخ مثل هذه الهجمات.

قد تتسبب الضغوط المتعلّقة بالدفاع عن حقوق الإنسان في زيادة وقع تلك الهجمات عليكم، فأغلبنا يظنّ أننا لا يمكن خداعنا، لكن التريّث قد يحول دون زرع برمجيات خبيثة في نبائطتنا للتجسّس علينا.

التمهّل قبل النقر و التحوّط عند تلقّي روابط

افحصوا بتدقيق العنوان الذي يؤدّي إليه الرابط قبل الضغط عليه. بالذات عندما تتلقون روابط عبر البريد الإلكتروني و رسائل SMS أو المحادثات المكتوبة.

- في الحاسوب، حرّكوا مؤشّر الفأرة فوق الرابط ليظهر لكم المسار الكامل لوجهة الرابط.

- في النبائط المحمولة يصعب فحص وجهة روابط الإنترنت، لذا يُستحسن عدم

اتّباعها إلى حين التمكن من فحصها على حاسوب. إذا رغبتم في فحصها في

النبيطة المحمولة فيمكنكم اتّباع أحد هذين الأسلوبين:

- التنزيل من Google Play أو F-Droid.

- في أندرويد و iOS كليهما تتيح أغلب التطبيقات وسيلة لمطالعة مسار الرابط بطريق مواصلة الضغط عليه إلى حين ظهور رسالة تبيّن تفاصيل المسار و تعرض خيارات التعامل معه.

إليكم كيفية قراءة مسارات الوِب:

ابتداء بعد "https://" أوجد أوّل علامة "/" في المسار.

ارجع وصولا إلى النقطة "." السابقة عليها و المقطع السابق عليها. على سبيل المثال، في مسار هذه الصفحة (

https://securityinabox.org/ar/phones-and-computers/malware/) المقطع المقصود "securityinabox".أهذا هو الموقع الذي كنتم تتوقعون زيارته؟ إذا لم يكن كذلك فقد تكون محاولة لخداعكم.

الصورة المتحرّكة التالية تبيّن كيفية التحقّق من مسارات الوِب:

إذا رأيتم رابطا غريبًا و أردتم معرفة كنهه فمن الأفضل تجنّب النقر عليه. للتحقّق من كونه آمنًا يمكنكم نسخ المسار و لصقه في أحد الفاحصات التالية:

إذا بدا المسار غريبًا لكنكم نقرتم عليه بالفعل:

- اتّبعوا الإجراءات الموصوف في عُدَّة الإسعاف الأولي الرقمية للتصرف حيال الرسائل المريبة.

- خذوا لقطة شاشة و أرسلوها إلى من تمكنه مساعدتكم.

- احرصوا على تشغيل برمجية مضادة للبرمجيّات الخبيثة و إجراء فحص شامل للنظام.

المزيد عن توصيتنا هذه

تحصل أغلب حالات العدوى بالبرمجيات الخبيثة و البرمجيات التجسسية بطريق زيارة موقع على الوِب.

التحوّط عند فتح المرفقات

- ينبغي التحوّط من الملفات غير المتوقعة المرفقة برسائل البريد الإلكتروني و المرسلة أثناء المحاورات.

- ينبغي التيقّن من كون المُرسِل هو من تظنون، بمحاولة الاتصال بهم عبر قناة اتّصال أخرى (المقابلة الشخصية مثلا، أو بمكالمة صوتية تلفونية إن كانت الرسالة قد وصلتكم بالبريد) و ذلك للتيقّن من أنهم مرسلو الرسالة.

- إذا تحتّم عليكم فتح ملف PDF مريب أو ملف وثيقة معالجة النصوص أو جدول ممتد أو عرضًا تقديميا فاستخدموا التطبيق Dangerzone لنزع المكوّنات الخطرة منها أوّلا. توجد في الموقع قائمة بكل صيغ الملفات المدعومة.

المزيد عن توصيتنا هذه

تحصل كثير من حالات العدوى بالبرمجيات الخبيثة و التجسّسية بطريق تنزيل ملف و فتحه و هو حاوٍ الكود الخبيث.

إظهار امتدادات أسماء الملفات لتجنّب الانخداع

لتفادي الانخداع و تشغيل أو فتح ملفات تحوي برمجيات خبيثة، يُستحسن ضبط مدير الملفات في النظام يُظهر امتدادات أسماء الملفات.

- لينكس − نظام التشغيل أوبونتو لينُكس، و أغلب توزيعات لينكس، تُظهر ابتداءً امتدادات أسماء الملفات.

- macOS −يمكن كذلك إظهار امتدادات أسماء الملفات في نظام التشغيل ماك.

- وٍندوز − كيفية إظهار امتدادات أسماء الملفات في نظام التشغيل وِندوز مشروحة في وثائق ميكروسوفت.

قبل فتح أو تشغيل ملف من المهم ملاحظة امتداد الاسم، و هو المقطع اللاحق على آخر نقطة في اسم الملف. قد يوجد أحيانا امتدادان أو أكثر، بعضها طبيعي، مثل .tar.gz لكن بعضها مثل .jpg.exe مُريب.

فكّروا في ما إذا كان نوع الملف الذي يدّل عليه الامتداد متوقّعًا، أو إن كان مريبًا. تمكنكم مراجعة قائمتي أنواع الملفات و امتدادات أسماء الملفات لمعرفة استخدامات الملف و طبيعة محتواه.

تعرّفوا كذلك على بعض امتدادات الملفّات التي قد تكون خطرة في نظام التشغيل وِندوز.

المزيد عن توصيتنا هذه

من يرغبون في زرع برمجيات خبيثة في نظامكم سيسعون إلى جعله التطبيق الناقل يظهر بمظهر وثيقة غير ضارّة. إحدى أبسط سبل عمل ذلك تغيير امتداد اسم ملف التطبيق، و هو المقطع الأخير في اسم الملف بعد النقطة، المتألف عادة من حرفين إلى أربعة، الذي يدّل على نوعه و محتواه، فيضيفون قبل المقطع الأخير من امتداد اسم الملف التنفيذي مقطعًا دالا على أحد أنواع ملفات الوثائق، مثل .doc أو .txt أو .pdf معتمدين على أنّ نظام التشغيل وِندوز عادة ما يُخفي عن مستخدميه المقطع الأخير من الامتداد.

تفادي التنويهات المريبة

أغلب المتصفّحات الحديثة تمنع ابتداءً ظهور النوافذ المنبثقة. تمكن معرفة إذا كانت هذه الوظيفة مفعّلة في المتصفح باتّباع الخطوات التالية:

- كروميوم\كروم − كيفية منع النوافذ المنبثقة مشروحة في وثائق گوگل مشروحة في وثائق گوگل.

- فَيَرْفُكْس − في تضبيطات مانع النوافذ المنبثقة.

- ميكروسُفت إِدج − منع النوافذ المنبثقة.

- سفاري− لا يُفعِّل ابتداءً تثبيط النوافذ المنبثقة لكن يمكنكم ضبط السماح بالإطارات المنبثقة أو حظرها لجميع مواقع الوِب.

تنبغي ملاحظة أن تثبيط النوافذ المنبثقة قد يعطّل وظائف مواقع تستخدمها لأغراض مشروعة. للسماح لمواقع بعينها بإظهار نوافذ منبثقة يمكنكم إدراجها في القائمة البيضاء.

منع النوافذ المنبثقة في المتصفّح لا يفلح دوما، لمنعها و الإعلانات من الظهور ننصحكم بتنصيب uBlock Origin في فَيَرْفُكْس أو كروميُم\كروم لإضافة طبقة ثانية من الحماية.

إذا استمرّ ظهور النوافذ المنبثقة غير المرغوب فيها فاتّبعوا الخطوات التالية لتدارك الوضع، سواء كنتم تستعملون المتصفّح أم لا:

- فعند ظهورها، ينبغي التأني قبل التصرف أو النقر على أي شيء.

- اقرأ محتوى التنويه بتمعّن، لتعرف ما يدفعك لفعله.

- إذا لم يكن المطلوب منكم شيئا سبق و أن أمرتم نظامكم القيام به فأغلقوا النافذ (من العلامة على حافة إطارها) لكن دون النقر على أي أزرار في التنويه نفسه، سواء "نعم" أو "لا".

- تذكّروا أسماء التطبيقات التي تنصّبون، و لا تسمحوا بتحديثات لتطبيقات لم تُنصِّبوها.

- إن كنتم غير واثقين من كون نظامكم أو تطبيقًا تستعملونه هو حقًّا الذي يطلب تنصيب تحديثات أو مكوّنات فلا تواصلوا الإجراء قبل الرجوع إلى صفحته في مستودع التطبيقات أو موقع التطبيق على الوِب لاستجلاء ما إن كانت قد صدرت مؤخّرًا تحديثات. عادة ما تُنشَر في موقع مشروع البرمجية قائمة التحديثات و دواعيها و تواريخ صدورها.

المزيد عن توصيتنا هذه

قد يبدو لكم أن اختراق النظم الحاسوبية هو من قبيل الشعوذة و يتطلّب مهارات تقنية كبيرة. لكنْ في الواقع فإنّ خداع المستخدمين لتمكين البرمجية الخبيثة من اختراق النظام هو أنجع وسيلة للمخترقين. فالزر أو الرابط الذي يغريك بعمل فعل ما قد يكون في الواقع يطلب إذنًا بتنصيب مكونات برمجية خبيثة في نظامك.

استخدام مضادات البرمجيات الخبيثة

اختيار مضاد الفيروسات المناسب

- في وِندوز نوصي بتفعيل نظام الحماية من البرمجيات الخبيثة Windows Defender.

- في لينُكس يمكنكم فحص نظامكم باستخدام ClamAV، مع ملاحظة أنّ عمله يقتصر على الفحص، بمعنى أنّه لا يُراقب أفعال البرمجيات في النظام لدرء العدوى. لكنّه مع ذلك مفيد في الكشف عمّا إذا كان ملف أو دليل يحوي برمجيات خبيثة معروفة، و يمكن تشغيله من شريحة ذاكرة USB في حال لم تكن لديكم صلاحية تنصيب برمجيات في النظام. يمكنكم كذلك استعمال برمجية تجارية مثل ESET NOD32.

- من مضادات الفيروسات الأخرى المتاحة لعدّة نظم تشغيل:

المزيد عن توصيتنا هذه

أهم إجراء لتأمين النظم الحاسوبية تحديث نظام التشغيل و التطبيقات المنصّبة فيه. و من المهم أيصًا تشغيلُ مضادٍ للبرمجيات الخبيثة.

استخدام مضاد الفيروسات بأمان

- أيا كان نوع مضاد البرمجيات الخبيثة الذي تستخدمون، فينبغي الحرص على تعلّم كيفية التحقّق من كونه عاملا و يُحدَّث دوريًّا.

- أجروا فحوصًا يدوية دوريًّا.

- تنبغي ملاحظة أنَّ كُلَّ تطبيقات الحماية من البرمجيات الخبيثة تجمع بيانات عن كيفية استخدام النظم التي تعمل فيها. بعض تلك المعلومات قد يُشارك مع الشركات التي تُنتج تلك البرمجيات، كما وًجدت حالات بيعت فيها تلك البيانات لأطراف أخرى.

اختيار مضاد البرمجيات الخبيثة

- لا تشغّلوا أكثر من مضادٍّ واحد للبرمجيات الخبيثة، ﻷن تشغيل أكثر من واحد يجعلها تعيق عمل بعضها البعض.

- إذا اضطررتم إلى استبدال مضاد البرمجيات الخبيثة الذي تستعملون، فمن الضروري التأكد من تعطيل و إزالة كل مكوّنات التطبيق الحالي قبل تنصيب غيره.

المزيد عن توصيتنا هذه

تشغيل تطبيقين مضادين للبرمجيات الخبيثة أو الفيروسات في آن واحد قد يبدو للوهلة الأولى زيادة في الاحتياط إلّا أنهما في الواقع سيعيقيان عمل بعضهما البعض.

التحديث التلقائي لمضاد البرمجيات الخبيثة

- احرصوا على ضبط مضاد البرمجيات الخبيثة الذي تستعملون على التحديث التلقائي، وإذا لم تكن هذه الوظيفة متاحة فيه فاستبدلوه.

- يُستحسن ضبط مضاد البرمجيات الخبيثة لالتماس التحديثات يوميًا.

المزيد عن توصيتنا هذه

تظهر برمجيات خبيثة جديدة يوميًا، و منتجو مضادات البرمجيات الخبيثة يصدرون تحديثات لتمكين تطبيقاتهم من التعرف على الجديد من البرمجيات الخبيثة. بغير هذه التحديثات يتعرّض نظامكم لمخاطر العدوى بالبرمجيات الخبيثة. بعض برمجيات مضادات الفيروسات التي تكون منصّبة على نظام التشغيل عند شراء حاسوب أو تلفون جديد تعمل لفترة محدودة يجب بعدها دفع مقابل لمواصلة استخدامها، و إلا فإن وظائفها قد تتعطل جزئيا أو كليّا. فإذا اخترتم استعمال تطبيق مجاني فاحرصوا على إزالة التطبيق المنتهية صلاحيته بعد اختيار بديل من القائمة المُزكّاة من بين تطبيقات مضادات البرمجيات الخبيثة.

الفحص اليدوي الدوريّ

- إذا كانت في مضاد البرمجيات الخبيثة الذي تستعملون وظيفة لجعله عاملا باستمرار فينبغي تفعيلها. التطبيقات المختلفة تضع أسماء مختلفة لهذا النمط من الاشتغال.

- ينبغي الحرص على الفحص كلّما:

- شبكت النبيطة بشبكة غير موثوق فيها،

- تشاركتم ذواكر USB مع آخرين،

- فتحتم مرفقات غريبة بالبريد،

- اتّبعتم رابطًا مريبًا،

- لاحظ شخص غيركم في المنزل أو العمل أو ضمن دائرة معارفكم القريبة سلوكًا غريبًا في نظامه.

- فكّروا في إجراء فحص دوري شامل لكل الملفات في نظامكم. فبالرغم من أن هذا يستغرق وقتًا طويلا، و قد يعطّل النظام (لذا يُستحسن إجراؤه ليلا) إلّا أنّ الفحص الشامل قد يكشف عن أوجه القصور في وظيفة الفحص الدائم لمضاد البرمجيات الخبيثة أو آلية إجراء التحديثات فيه.

الحذر عند وصل نبائط بمنافذ USB

في النبائط المحمولة الحديثة - سواء تعمل بأندرويد أو iOS - يكون نقل البيانات بطريق كوابل USB مُعطّلا ابتداءً، لكن مع ذلك يُفضّل تجنُّب وصلها بمنافذ USB غير موثوق بها، و اتّباع النضائح في هذا القسم عند الاحتياج إلى شحن النبيطة *

إذا كنتم تشحنون نبيطة باستعمال كابل USB فلا تصلوها أبدًا بمنفذ شحن عمومي، بل احرصوا على استعمال قابس الشحن الكهربائي و صِلوا الكابل به.

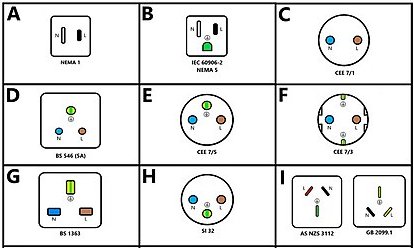

احرصوا على وصل كابل الشحن بشاحن يوضع في المقبس الكهربائي:

صورة Electro-world-standard منشورة في ويكيميديا كُمُنز برخصة CC BY-SA 4.0لا تصلوا أبدًا بمقبس USB على هذا النحو إلا إذا كان المقبس موثوقًا فيه أو استخدمتم كابل شحن لا ينقل البيانات:

صورة أمين منشورة في ويكيميديا كُمُنز برخصة CC BY-SA 4.0

إذا اضطررتم إلى استعمال منافذ شحن USB غير موثوق بها فيُستحسن استعمال عازل بيانات USB لمنع انتقال البرمجيات الخبيثة إليها أو تسرّب البيانات منها. ينبغي استعمال عازل بيانات USB تثقون فيه، لأن عازل البيانات نفسه إن كان خبيثًا فقد يُعدي نظامكم.

- المزيد عن عوازل بيانات USB في المقالة بعنوان "USB data blocker: Why do you need one?" (بالإنگليزية).

- كما يوجد المزيد عن عوازل بيانات USB الكاذبة في المقالة بعنوان "How to spot a fake data blocker that could hack your computer in seconds" (بالإنگليزية).

لا تصلوا بنبائطكم شرائح الذاكرة أو الأقراص أو نبائط USB التي تجدونها مُلقاة، إذ سبق و أن أصيبت نبائط أشخاص بهذا الطريق.

إذا كنتم بحاجة إلى وصل نبيطة USB تخصّ شخصًا آخر لاستخراج ملفات منها تلزمكم فربّما يمكنكم استعمال نبيطة مثل CIRCLean stick لفحصها أوّلا.

المزيد عن توصيتنا هذه

يمكن للبرمجيات الخبيثة الانتشار من نظام إلى نظام بطريق نبائط تخزين البيانات التي توصل بها، مثل ذواكر USB و SD و غيرها. كما سبَقَ و عُثِرَ على برمجيات خبيثة في مقابس الشحن USB العمومية.

الحرص فيما يتعلّق بالمعلومات الحسّاسة

- ينبغي عدم حفظ البيانات الحسّاسة أو تناقلها غير مُعمّاة.

- كما ينبغي التحقّق بعناية بالغة من هوية الأشخاص الذين تعطونهم بيانات مثل هذه.

- كثير من الخدع تنطوي على تلقّي الشخص المُستهدف اتّصالا ممن يدّعي كونه ممثل شركة أو جهة حكوميّة تطلب تلك البيانات.

- انتبهوا للتنويهات التي تظهر في نوافذ أو مربعات حوار طالبة منكم إدخال بيانات، و كذلك الروابط المريبة.

- من بين البيانات الحسّاسة:

- تواريخ الميلاد أو البيانات الأخرى المُعرِّفة شخصيًّا.

- كلمات السرّ

- البيانات المالية، بما فيها أرقام الحسابات أو بيانات البطاقات البنكية

- بيانات وثائق الهوية، بما فيها أرقام الهويات الوطنية أو جوازات السفر أو أرقام بطاقات التعريف الممغنطة أو الإلكترونية التي تفتح الأبواب

- رموز الرُّخَص

- بصمات الأيدي أو القزحية

المزيد عن توصيتنا هذه

بعض البيانات قد يحدث انكشافها ضررًا أكثر من غيرها. لا يدرك كثيرون أن البريد الإلكتروني لا يُعدُّ وسيلة آمنة لتبادل هذه البيانات، ﻷنّ الرسائل تُحفظ في خواديم و يصعب التيقّن من حذف كل نسَخِها.

تأمين "النبائط الذكية" الأخرى

- فكّروا في ما إذا كان وجود نبائط أخرى في محيطكم متّصلة بالإنترنت تفوق فائدته ضرره.

- يُستحسن فصل التلفزيونات الذكية من الإنترنت و من الكهرباء عندما لا تستخدمونها.

- يُستحسن إطفاء المساعدات المنزلية "الذكية" مثل Alexa و Siri و أشباهها. لفعل ذلك اتّبعوا الإرشادات المبيّنة في قسم "تعطيل الوظائف الصوت" حسب النظام الذي تستعملون: أندرويد أو iOS أو ماك, أو وِندوز.

- عطّلوا التعرُّف التلقائي على المحتوى (ACR) في أجهزة التلفاز الذكية،

فوظيفتها التعرّف على طبيعة ما تشاهدون على الشاشات، أيّا كان مصدره، إرسالا

هوائيا أو فضائيا أو عبر الإنترنت أو اشتراكات الكوابل أو ملفات ميديا محفوظة

في نبائط تخزين، ثم إرسالها إلى مشغّليها لأغراض تسويقية.

- ** Apple TV** تعطيل التعرف التلقائي على المحتوى (ACR).

- التلفازات الأخرى، بما فيها أندرويد و Amazon Fire و LG و Roku و سامسُنگ و سوني − ابدأوا بتأمين التلفازات الذكية ثم عطلوا الوظائف التجسسيّة.

المزيد عن توصيتنا هذه

بعض البرمجيات الخبيثة مُصمّمة بحث تعدي النبائط التي توصل بالنبيطة المُصابة. و كثير من هذه النبائط المتّصلة على الدوام بالإنترنت ليست مؤمّنة بنفس درجة تأمين الحواسيب أو حتّى الهواتف. من بين تلك الأجهزة "التلفزيونات الذكية"، و النبائط التي تتحكمون بها بطريق تطبيقات على هواتفكم، و منها أجهزة الإضاءة و التدفئة أو حتّى لُعب الأطفال. قد يستخدم المهاجمون تلك الأجهزة كمعابر للوصول إلى الأجهزة الأهمّ الموجودة حولنا متّصلة بنفس الشبكة، أو قد يستخدمونها كمُنطلقات للهجوم منها على بنى تحتية أخرى بعيدة عنّا، و هي ما تُعرف باسم botnet. التلفزيونات الذكية على وجه التحديد قد تستمع إلى الأصوات الموجودة في محيطها و قد تسجّلها بما تُعرف باسم "التعرّف التلقائي على المحتوى" (ACR)، ثم تُرسِل البيانات التي جمعتها عبر الإنترنت إلى جهات أخرى. و يمكن تعطيل هذه الوظيفة.

إعادة تشغيل النبائط دوريًّا، و إطفائها ليلًا

المزيد عن توصيتنا هذه

برمجيات التجسّس لأغراض تسويقية عادة ما تكون غير راسخة في النظام، و بطريق إعادة تشغيل النظام قد يمكن التخلّص منها.

البرمجيات الخبيثة تستغل الأوقات التي لا تكون فيها النبائط مشغولة، بغرض البحث عن البيانات المستهدفة و إرسالها، لكي يقلّ احتمال ملاحظة المستخدم لما يجري. إطفاء النبيطة و فصل اتّصالها بالشبكة أثناء الليل أو فترات عدم الاستخدام الطويلة، قد يحميكم من ذلك.

عند الشك في إصابة نبيطة…

فصل النبيطة من الشبكة

- ينبغي إطفاء شبكة الوايفاي و تعطيل الاتّصال بشبكة الهاتف و البلوتوث و سبل الاتصال اللاسلكي الأخرى.

- فصل كوابل الشبكة.

المزيد عن توصيتنا هذه

فصل النبيطة من كل الشبكات تحدُّ قدرة البرمجية الخبيثة على إرسال بيانات إلى المتحكمين فيها، و تلقّي أوامر، أو نشر نسخ من نفسها لعدوى المزيد من النظم.

تجنُّب وصل وسائط التخزين بالنبائط المصابة

- ينبغي تجنّب وصل سواقات الأقراص الخارجية و ذواكر USB و بطاقات و شرائح الذاكرة بأنواعها إلا في حال قرّرتم التخلص منها أو كانت لديكم المعرفة اللازمة لتطهيرها.

- كما ينبغي تجنّب استعمال وسائط التخزين التي سبق وصلها بالنبيطة المصابة.

المزيد عن توصيتنا هذه

ينبغي عزل النبيطة المصابة كما يُعزل الناس المصابون بأمراض معدية.

الفحص بمضاد البرمجيات الخبيثة

المزيد عن توصيتنا هذه

قد يمكن أحيانا تدارك العدوى ببرمجية خبيثة بمجرّد إجراء الفحص بطريق مضاد البرمجيات الخبيثة و اتّباع الإجراء الذي يقترحه. غير أنّ بعض أنواع البرمجيات الخبيثة مُصمّم ليبقى حتى بعد إعادة تنصيب نظام التشغيل برمّته و ليكون مستعصيًا على مضادات البرمجيات الخبيثة.لكن أغلب العدوى تقع في مرتبة بين الاثنين، فتكون مقاومة للإزالة لكن إزالتها ممكنة ببعض الدراية و الجهد.

استخدام قرص إنقاذ

- إذا كانت النبيطة المصابة حاسوبًا فيثستحسن إعادة تشغيله انطلاقًا من قرص الإنقاذ الذي توفّره بعض إصدارات مضادات البرمجيات الخبيثة (مثل Windows Defender Offline أو AVG RescueCD).

- بعد إنجاز المهمة، تخلّصوا من ذاكرة USB المستخدمة في صنع قرص الإنقاذ.

المزيد عن توصيتنا هذه

إذا تكررت عودة الإصابة الخبيثة أو كانت مستعصية على إزالتها من النظام، فإقلاع النبيطة من قرص إنقاذ يمكن أن يساعد على إزالتها من أعماق نظام التشغيل.

النسخ الاحتياطي

- ينبغي حفظ نسخة احتياطية من الملفات الهامة على وسيط تخزين نظيف لم يسبق

استعماله، و يُستحسن أن يكون قرصًا خارجيًا يمكن وصله بالنبيطة لاحقا.

- لاحظوا أنّ نظامكم قد يُصاب بالعدوى بطريق ملفات قد تحسبونها غير ضارة، بالذات الملفات في الصبغ PDF و ملفات معالجات النصوص أو الصور. لكن ينبغي فحص كلّ الملفات بمضاد برمجيات خبيثة مُحدَّث قبل إعادة حفظها في الحاسوب بعد تنظيفه.

- لا تحفظوا نسخًا من أية تطبيقات أو برمجيات.

المزيد عن توصيتنا هذه

يجب محو أكبر قدر ممكن من البيانات من ذاكرة النبيطة المصابة لإزالة كل أثر للبرمجية الخبيثة، لذا ينبغي أوّلا نسخ أهم ملفاتكم إلى وسيط تخزين منفصل لحمايتها من المحو، ثم فحص تلك الملفات قبل استرجاعها للتيقن من أن أيّها ليس مصدر الإصابة.

تنظيف المتصفّح بحذف دليل إضبارة المستخدم

إذا بدت على المتصفح تصرفات غريبة أو كنتم تظنون أنّه قد يكون مصابًا بعدوى برمجية إعلانية أو غيرها من البرمجيات الخبيثة فبعد إجراء فحص بمضاد للبرمجيات الخبيثة قد يلزمكم إزالة العدوى بحذف دليل إضبارة المستخدم و إنشاء غيرها.

و تنبغي ملاحظة أنّ حذف ذلك الدليل يؤدي إلى حذف كل البيانات المحفوظة فيه المرتبطة بالتصفّح، و منها مسوّغات الولوج إلى المواقع، و علامات مواقع الوِب و المُلحقات المنصّبة و الكوكيز. قبل حذف ذلك الدليل قد ترغبون في اتبّاع الإرشادات التالية لحفظ تلك البيانات.

- إيجاد موضع حفظ دليل الإضبارة:

- يمكن حفظ نسخة احتياطية من دليل الإضبارة كلها، أو نقله إلى موضع تخزين آخر،

أو تغيير اسمه لتعطيله. كما يمكن بالقفز إلى الخطوة الثالثة حفظ علامات

مواضع الوِب و كلما السرّ، و إهمال الباقي. لحفظ الإضبارة كلّها

يمكن نسخ الدليل بأكمله إلى موضع آخر في الحاسوب أو تركه في موضعه مع تغيير

اسمه، مثلا بإضافة اللاحقة "-backup".

- طالعوا إرشادات موزيلا لكيفية حفظ البيانات من إضبارة مستخدم فَيُرْفُكْس و استرجاعها.

- حفظ علامات مواقع الوِب:

- حفظ علامات مواقع الوِب في فَيُرْفُكْس.

- لمعرفة كيفية حفظ علامات المواقع الِوب في كروميُوم\كروم طالعوا "استيراد الإشارات المرجعية والإعدادات إلى Chrome".

- حفظ نسخة احتياطية من كلمات السرّ المحفوظة في المتصفّح:

- إذا كان المتصفّح قد أصيب بعدوى فيجب التحسُّب لكون كلمات السرّ المحفوظة في المتصفح قد انكشفت. بعد التخلّص من العدوى يُستحسن تغيير كلمات السرّ و حفظها في محفظة أسرار. *

- الحفظ الاحتياطي لكلمات السرّ المحفوظة في فَيُرْفُكْس.

- "كيفية حفظ كلمات السرّ في كروميُوم\كروم مبيّنة في دليل الاستخدام".

بعد حفظ البيانات الهامّة من إضبارة المستخدم يمكن حذف الدليل، ثم استيراد البيانات من النسخة المحفوظة كما يلي:

- إطفاء المتصفح قبل حذف دليل إضبارة المستخدم.

- أعادة تشغيل فيرفكس مع ملاحظة أنه يعمل كما لو كان قد نُصّب للتوّ.

- إن كان السلوك الغريب قد توقّف يمكنكم استرجاع علامات مواقع الوِب

و كلمات السرّ بإعادة استيرادها من النسخة الاحتياطية. تنبغي هنا

ملاحظة أن استرجاع دليل الإضبارة بأكمله قد يُرجع السلوك الغريب.

- يمكن استعادة علامات صفحات الوِب و كلمات السر.

- في كروميوم\كروم أيضا يمكن استرجاع علامات صفحات الوِب و كلمات السرّ.

المزيد عن توصيتنا هذه

بعض البرمجيات الخبيثة تزرع نفسها في المتصفحات، و أحيانًا يكون السبيل الوحيد لضمان إزالة العدوى حذف دليل إضبارة المستخدم.

تصفير نظام التشغيل أو إعادة تنصيبه

- قبل الشروع في تصفير النظام أو إعادة تنصيبه يجب حفظ نسخة احتياطية من الملفات و البيانات الهامّة.

- ثم اتّباع الخطوات التالية لتصفير النبائط المحمولة إلى حالة المصنع:

- أندرويد − بالرغم من وجود تباينات في تفاصيل نظام التشغيل أندرويد بين النبائط حسب صانعيها إلا أنّ الإجراء القياسي لتصفير نبائط أندرويد قد يفيد.

- iOS - باتّباع الإرشادات في دليل الاستخدام "استعادة إعدادات المصنع على iPhone أو iPad أو iPod".

- لإعادة تنصيب نظام التشغيل في الحاسوب، اتّبعوا الإرشادات التالية:

- لينُكس - باتّباع الدليل "how to reinstall Ubuntu" دون فقد محتوى الدليل الدار. في توزيعات لينُكس الأخرى قد يتوجّب عليكم حفظ نسخة احتياطية من الدليل الدار قبل إعادة تنصيب نظام لتشغيل.

- macOS − كيفية إعادة تنصيب نظام التشغيل macOS مشروحة في وثائقهم.

- و]ندوز - باتّباع دليل "إعادة تثبيت Windows".

المزيد عن توصيتنا هذه

تتيح أنواع عدّة من النبائط وظيفة تصفير نظام التشغيل، و هو ما قد يزيل أنواعًا من البرمجيات الخبيثة، لكن قبل فعل ذلك يلزم حفظ الملفات و البيانات الهامّة قبل فعل ذلك، مع ملاحظة أن بعض الإعدادات و التضبيطات لا تُحفظ و قد يتوجّب عليكم إعادة إحداثها.

شراء نبيطة جديدة

إذا وجدتم أنَّ أحدث إصدارة من نظام التشغيل لا تعمل على النبيطة، فقد يكون من الأفضل شراء أخرى أحدث.

المزيد عن توصيتنا هذه

بعض أنواع البرمجيات الخبيثة لا تمكن إزالتها من النبيطة المصابة بها. و سواء استمرّ ظهور أعراض الإصابة بالبرمجية الخبيثة بعد إجراء الإرشادات المبينة هنا، فالحلّ الباقي الآمن استبدال النبيطة بأخرى جديدة يمكن تحديثها إلى أحدث إصدارات النظام و التطبيقات.

نصيحة متقدّمة: استخدام توزيعة لينُكس حيّة لإجراء الحفظ الاحتياطي

- ينبغي التأكد من كون النبيطة المصابة بالعدوى غير متّصلة بالشبكة بأي وسيلة سلكية أو لاسلكية.

- جهّزوا ذاكرة USB جديدة نظيفة.

- باستخدام نظام آخر غير مُصاب، يمكن تجهيز نبيطة USB حيّة من نظام التشغيل Ubuntu أو Tails.

- أطفئوا نظام التشغيل المصاب.

- صلوا نبيطة USB الحيّة بالحاسوب المصاب.

- شغّلوا الحاسوب المصاب بحيث يُقلع من مشغّل USB الموصول.

- انسخوا الملفات المطلوب حفظها من وسائط تخزين الحاسوب المصاب إلى مخزن

بيانات جديد نظيف في USB غير التي تحوي نظام التشغيل الحيّ.

- لاحظوا أنّ نظامكم قد يُصاب بالعدوى بطريق ملفات قد تحسبونها غير ضارة، بالذات الملفات في الصبغ PDF و ملفات معالجات النصوص أو الصور. لكن ينبغي فحص كلّ الملفات بمضاد برمجيات خبيثة مُحدَّث قبل إعادة حفظها في الحاسوب بعد تنظيفه.

- أطفئوا نظام التشغيل المصاب.

- تخلّصوا من ذاكرة USB الحية و لا تستخدموها لأي غرض آخر لأنها قد تنشر العدوى.

المزيد عن توصيتنا هذه

إقلاع الحاسوب من نظام حيّ على USB يساعد على وقف انتشار العدوى من نظام مصاب إلى نبيطة التخزين المستخدمة لحفظ النسخ الاحتياطية.

تنبغي ملاحظة أنّ البرمجيات الخبيثة قد تنتشر عبر ملفات الوثائق مثل الملفات في صيغة PDF و ملفات معالجات النصوص و حتّى ملفات الصور المعدّة خصّيصا لأجل ذلك الغرض، لذا ينبغي الحرص على حفظ نسخ احتياطية من الملفات الضرورية و فحصها بمضاد برمجيات خبيثة قبل استرجاعها إلى النظام النظيف.

نصائح متقدّمة

تأمين المُسيِّر

- فِعْلُ ذلك يستلزم الولوج بحساب إداري إلى نظام المُسيِّر (router). فإذا لم

يكون لديكم دليل الاستخدام الذي يحوي كلمة سرّ الحساب الإداري الابتدائي

فابحثوا عن:

- ملصق على جسم المُسيِّر يحوي اسم الحساب الإداري و كلمة السرّ

- كلمات السرّ الابتدائيّة المدرجة في الموقع "Router passwords" website.

- خذوا في حسبانكم أيضًا أن كلمة السرّ الابتدائيّة ريما تكون قد غُيِرت لزيادة

الأمان. فكّروا في من قد يكون غيّرها و أين يمكن له أن يكون قد حفظها.

- إذا تعذّر عليكم النفاذ إلى تحكمات المُسيِّر فجرّبوا تصفيره رجوعًا إلى إعدادات المصنع. لمعرفة كيفية فعل ذلك ابحثوا باسم الطراز و عبارة "factory reset" أو اتّبعوا الدليل " How-to Geek instructions on how to factory reset a router" (بالإنگليزية).

- تحقّقوا من أنّكم متصلون بالشبكة اللاسلكية النابعة من هذا المسيّر، و شغّلوا متصفّح الوِب.

- إن كنتم لا تعرفون مسار الولوج إلى صفحة التحكم في المُسيِّر فجرّبوا الإرشادات الواردة في موقع Port Checker.

- قبل إحداث أيّة تغييرات سجّلوا التضبيطات الحالية، بتدوينها أو حتّى بلقطة شاشة، ليمكنكم استرجاعها عند اللزوم.

- غيّروا كلمة سرّ الحساب الإداري لأنّها تتيح لمن يعرفها تغيير إعدادات المُسيِّر و التحكم في تدفقات الاتصالات الشبكية عبره. يفضّل استخدام تطبيق إدارة كلمات السرّ لتوليد كلمة سرّ قوية فريدة و حفظها.

- تغيير اسم الشبكة:

- يجب عدم استعمال الاسم الابتدائيّ، لأنه قد يدلّ المهاجمين مواطن الضعف المعروفة لهم في طراز المُسيِّر.

- لا تعطوا الشبكة اللاسلكية اسما يدلّ على هويّتكم الشخصية و لا منظّمتكم أو أسرتكم.

- قد يوجد خيار لجعل الشبكة اللاسلكية خفيّة، فلا تتّصل بها إلا النبائط التي تعرف اسمها، و هذا مُحبّذ، إذا كانت النبائط التي ترغبون بشبكها بالشبكة تدعم هذا أيضًا.

- ابحثوا في البيانات المعروضة في لوحة التحكم عن رقم و تاريخ إصدارة نظام تشغيل المُسيِّر (يُعرف باسم firmware)، و ابحثوا عن تحديثات له و نصّبوها، إن وُجِدت، متّبعين الإجراء الموصوف في دليل الترقية.

- في خيارات بروتوكولات الأمان "security protocol" ينبغي اختيار WPA3 أو WPA2-AES أو WPA2 بهذه الأولوية. إذا كان المُسيِّر لا يدعم WPA2 على الأقل فهذا معناه أنّه عتيق للغاية و يجب استبداله لأن البروتوكولات الأقدم تُعرّض الشبكة اللاسلكية للخطر.

- تحقّقوا من كون جدار النار مُفعّلا في النبيطة التي تقوم بوظيفة المُسيّر أو تنشئ الشبكة اللاسلكية.

المزيد عن توصيتنا هذه

المُسَيِّر بوّابة بين شبكتين، بما فيها الشبكات المحليّة السلكيّة و اللاسلكيّة و الإنترنت، لذا فوجود جدار نار يضيف طبقة من الحماية. أحيانا يتعذّر تغيير إعدادات المُسيِّر لأنه يُقدّم مقفولًا من قِبَل الشركة مُقدِّمة خدمة الاتصال بالإنترنت، في تلك الحالة يُستحسن شراء نبيطة أخرى و وصلها بمُسيِّر الشركة ثم شبك بقية الشبكة المحلية بها بعد تفعيل جدار النار فيها.

إذا كان مُسيِّركم عتيقًا لا يُمكن تحديث نظامه أو إذا أردتم عتادًا يتيح لكم تحكّمات أكثر فقد ترغبون في شراء أحد الطُرُز التي يمكن تشغيل النظم الحُرّة مفتوحة المصدر عليها، مثل OpenWrt أو DD-WRT أو FreshTomato عليها، مع ملاحظة أن استبدال نظام تشغيل المُسيِّر إجراء يتطلّب دراية تقنية متقدّمة نوعًا ما و قد يؤدي إلى إتلافه إذا لم يُجرى كما ينبغي.

استعمال Qubes OS

نظام التشغيل Qubes OS يوفّر حماية قويّة من البرمجيات الخبيثة بإنشاء أقسام منفصلة افتراضيا في نظام التشغيل لا يُمكن لأي منها النفاذ إلى الأخريات فيشتغيل كل تطبيق بمعزل عن غيره، و هو مبني على نواة لينُكس و مكوّنات أخرى، و يبدو من واجهته مثل توزيعات لينُكس.

تجنُّب استخدام البرمجيات بلا رخصة و النظر في البرمجيات الحرّة مفتوحة المصدر

البرمجيات المغلقة من macOS أو وِندوز عادة تتطلّب من المستخدم إثبات دفع مقابل استعمالها لكي تعمل أو تحدّث نفسها، و إذا استعملتم نسخة غير مُرخّصة منها (تُسمّى "مُقرصنة") فإنها لن تُحدِّث مكوناتها مما يتركها مهدّدة بمخاطر عِدَّة. بل إنّ بعض البرمجيات المقرصنة تكون حاملة برمجيّات خبيثة.

استعمال البرمجيات بلا تراخيص قد يجلب عليكم مخاطر غير تقنية. فالسلطات في بعض الدول تتذرّع بعدم حيازة منظمات المجتمع المدني تراخيص قانونية لمصادرة عتادهم و غلق مكاتبهم.

لكن دفع مقابل مادي لاستخدام البرمجيات ليس الخيار الوحيد لتجنّب تلك المخاطر، فالبرمجيات الحُرَّة مفتوحة المصدر (FOSS) يمكن الحصول عليها و استعمالها بلا مقابل و كذلك تحديثها و ترقيتها. التطبيقات مفتوحة المصدر عادة ما تكون آمنة أكثر من المغلقة عند تساوي جودة التصميم و إتقان التنفيذ و الإمكانات التقنية، و ذلك لأن وجود المصدر البرمجي مفتوحًا يتيح للكثير من الناس دراسته، بمن فيهم خبراء الأمن المعلوماتي، مما يكشف عن العيوب فيها و يتيح إصلاحها. كما أن هذه الشفافية في تطوير البرمجيات تصعّب على أيّ جهة تضمين مداخل خلفية أو وظائف سريّة تتيح لأطراف آخرين النفاذ إلى المعلومات أو التحكم في العتاد دون اكتشافهم.

توزّع البرمجيات المجانية (freware) بلا مقابل، لكن هذا لا يعني أن كودها البرمجي متاح للاطلاع عليه، و بالرغم من تعذّر فحص كودها المصدري فإنّها عند الحصول عليها من مصادر مضمونة قد تكون أكثر أمانا من البرمجيات المُقرصَنة أو المنتهية رخصها.

فكّروا في استبدال البرمجيات المغلقة التي تحتاجون في أعمالكم ببرمجيات حُرّة، و إذا تعذّر الأمر فابحثوا عن بدائل مجّانية مضمونة بدل التجارية المقرصنة.

توجد تطبيقات حُرّة مفتوحة المصدر تؤدّي نفس الوظائف التي تؤدّيها البرمجيات المغلقة الشائعة المستخدمة في الأعمال اليومية، و بعضها يشبهها في الشكل و أسلوب الاستخدام، و يمكنها فتح و تعديل و حفظ أنواع الملفات الشائعة. من التطبيقات الحُرّة التي تفيد المبادرة باستخدامها حزمة التطبيقات المكتبية الحُرة LibreOffice.

توجد كذلك نظم تشغيل حُرّة مفتوحة المصدر، منها أوبونتو]، و هو أحد النظم المبنية على گنو\لينُكس، و يمكنكم تجربتها دون تنصيبها على نظامكم بطريق عمل USB حيّة عليها إحدى إصدارات أوبونتو و إقلاع النظام منها. بهذا يمكنكم التعرف على أوبونتو و تجربته دون إحداث أي تغييرات دائمة في الحاسوب، بحيث يعود إلى حالته الأولى بمجرد إطفاء النظام أوبونتو من USB الحيّة.

نظام التشغيل لينُكس خيار جيّد للحواسيب العتيقة غير القادرة على تشغيل الإصدارات الحديثة من وِندوز أو macOS بمتطلباتها العتادية. في هذه الحالة فإنّ التوزيعات الخفيفة المصمّمة لهذا الغرض مثل لوبونتو أو زوبونتو قد تنفعكم.